กลุ่มภัยคุกคามที่เชื่อมโยงกับเกาหลีเหนือกำลังพัฒนาแนวทาง social engineering ของตนเอง โดยขณะนี้กลุ่มดังกล่าวนำเสนอเหยื่อด้วย AI เพื่อใช้ในปฏิบัติการเจาะระบบที่มุ่งเป้าไปยังคริปโต ตามรายงานล่าสุดจากทีม Mandiant ของ Google

ปฏิบัติการนี้สะท้อนถึงการพัฒนาอย่างต่อเนื่องของกิจกรรมไซเบอร์ที่มีรัฐหนุนหลังซึ่งมุ่งเป้าสู่ภาคสินทรัพย์ดิจิทัล และในปี 2025 พบว่ามีอัตราเพิ่มขึ้นอย่างเห็นได้ชัดอีกด้วย

Zoom ปลอมก่อเหตุมัลแวร์โจมตีบริษัทคริปโตในไทย

ในรายงานล่าสุดนี้ Mandiant ได้อธิบายถึงการตรวจสอบเหตุการณ์แฮกที่มุ่งเป้าบริษัท FinTech ในภาคคริปโตเคอร์เรนซี โดยการโจมตีนี้เชื่อว่าเป็นฝีมือของ UNC1069 ซึ่งเป็นกลุ่มภัยคุกคามที่ขับเคลื่อนด้วยแรงจูงใจทางการเงินและมีความเชื่อมโยงกับเกาหลีเหนือตั้งแต่ปี 2018 เป็นอย่างน้อย

Mandiant ได้สังเกตเห็นการเปลี่ยนแปลงของกลุ่มภัยคุกคามนี้ทั้งในด้านวิธีการ เทคนิค กระบวนการ (TTPs) เครื่องมือ ตลอดจนเป้าหมาย โดยตั้งแต่ปี 2023 เป็นต้นมา กลุ่มนี้ได้เปลี่ยนจาก spear-phishing และเจาะระบบในภาคการเงินแบบดั้งเดิม (TradFi) สู่การโจมตีอุตสาหกรรม Web3 ไม่ว่าจะเป็นศูนย์แลกเปลี่ยนกลาง (CEX) นักพัฒนาซอฟต์แวร์ในสถาบันการเงิน บริษัทเทคโนโลยีขั้นสูง ไปจนถึงบุคคลในกองทุนร่วมลงทุน ตามเนื้อหาในรายงาน

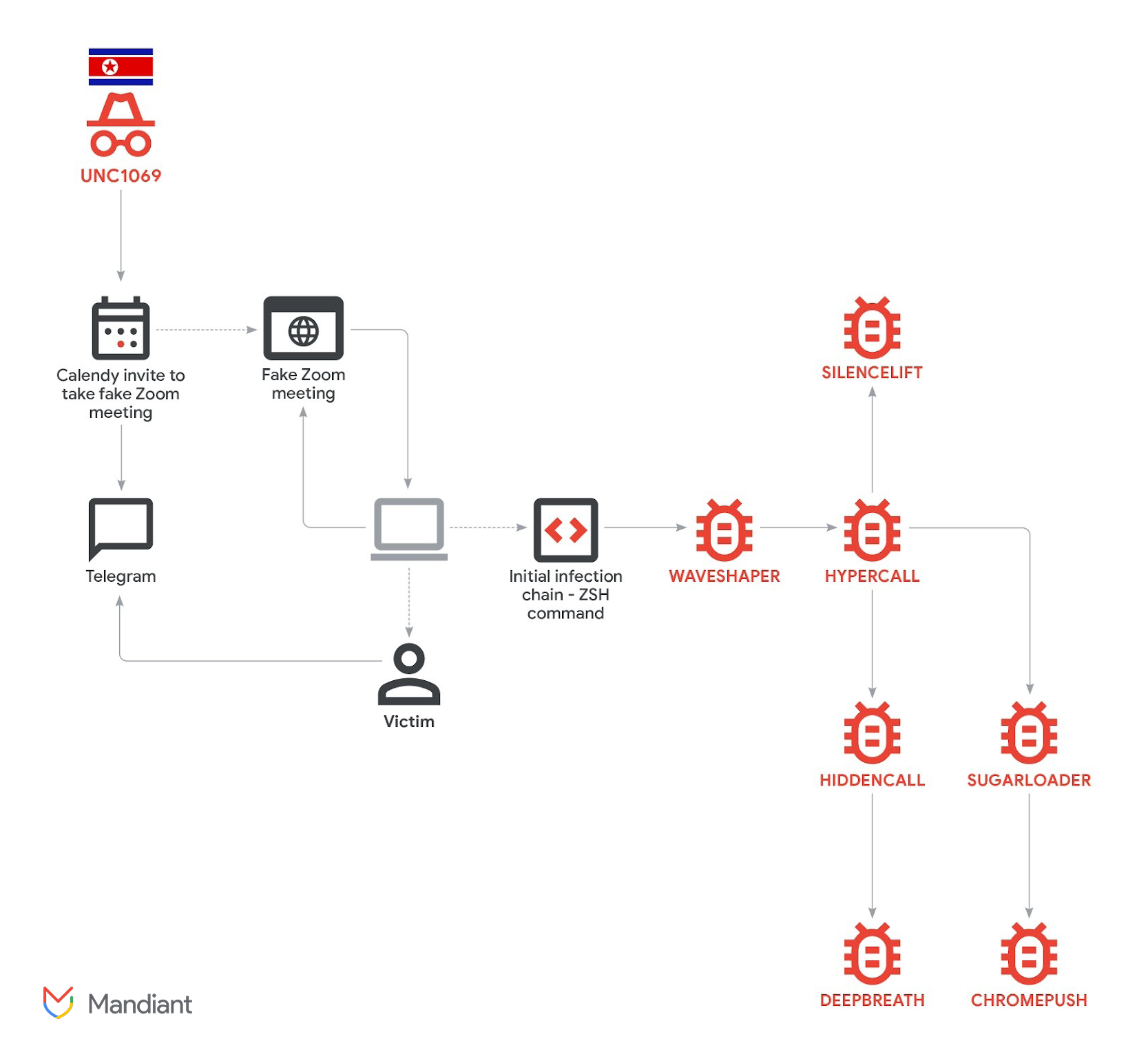

จากการตรวจสอบพบว่าเหตุการณ์ดังกล่าวเริ่มต้นด้วยบัญชี Telegram ของผู้บริหารในวงการคริปโตที่ถูกแฮก โดย ผู้โจมตีใช้บัญชีที่ถูกยึดนี้ ติดต่อเหยื่อโดยค่อย ๆ สร้างความไว้วางใจและต่อมาส่งคำนัดประชุมผ่าน Calendly เพื่อเข้าร่วมวิดีโอคอลอีกด้วย

ลิงก์ประชุมจะนำเหยื่อไปยังโดเมน Zoom ปลอมที่โฮสต์อยู่บนเซิร์ฟเวอร์ของผู้โจมตี ในระหว่างการโทร เหยื่อรายงานว่าได้เห็น วิดีโอ deepfake ที่ดูเหมือนผู้บริหารระดับ CEO ของบริษัทคริปโตแห่งหนึ่ง

แม้ว่า Mandiant จะไม่สามารถกู้หลักฐานทางนิติเวชเพื่อยืนยันการใช้โมเดล AI ได้โดยตรงในเหตุการณ์นี้ แต่แผนที่รายงานมีลักษณะคล้ายกับเหตุการณ์ที่มีการเปิดเผยต่อสาธารณะก่อนหน้านี้ ซึ่งมีข้อบ่งชี้ว่าอาจมีการใช้ deepfake ด้วย ตามรายงานระบุ

ผู้โจมตีได้สร้างสถานการณ์ ให้ดูเหมือนมีปัญหาเสียงในระหว่างประชุม เพื่อนำไปสู่ขั้นตอนถัดไป โดยสั่งให้เหยื่อรันคำสั่งแก้ไขปัญหาบนอุปกรณ์ของตนเอง

คำสั่งเหล่านี้ ซึ่งถูกปรับแต่งให้เหมาะสมทั้งสำหรับ macOS และ Windows ได้ซ่อนการเริ่มต้นของกระบวนการติดมัลแวร์ และตามมาด้วยการติดตั้งมัลแวร์หลายชุดโดยที่เหยื่อไม่รู้ตัว

Mandiant ตรวจพบมัลแวร์เจ็ดตระกูลที่แตกต่างกันในระหว่างการโจมตี เครื่องมือเหล่านี้ถูกออกแบบมาเพื่อขโมยข้อมูล Keychain, ดึงคุกกี้และข้อมูลเข้าสู่ระบบของเบราว์เซอร์, เข้าถึงข้อมูลเซสชันของ Telegram และเก็บไฟล์สำคัญอื่น ๆ

ผู้ตรวจสอบประเมินว่าเป้าหมายนั้นมีสองด้าน คือ เพื่ออำนวยความสะดวกในการขโมยคริปโตเคอร์เรนซี และเก็บข้อมูลสำหรับใช้สนับสนุนการโจมตีแบบวิศวกรรมสังคมในอนาคต

การสืบสวนพบว่ามีเครื่องมือจำนวนมากผิดปกติถูกติดตั้งลงในโฮสต์เดียว สิ่งนี้บ่งชี้ถึงความพยายามที่ตรงเป้าหมายสูงในการดึงข้อมูลจากเหยื่อที่ถูกละเมิดให้ได้มากที่สุด

เหตุการณ์นี้เป็นส่วนหนึ่งของรูปแบบที่กว้างขึ้น ไม่ใช่เพียงกรณีเดียว ในเดือนธันวาคม 2025 BeInCrypto รายงานว่า ผู้เกี่ยวข้องกับเกาหลีเหนือดูดทรัพย์สินคริปโตไปมากกว่า USD300 ล้านด้วยการปลอมตัวเป็นบุคคลในวงการที่น่าเชื่อถือระหว่างการประชุมผ่าน Zoom และ Microsoft Teams ที่เป็นการหลอกลวง

ขอบเขตของกิจกรรมตลอดทั้งปีนั้นน่าตกใจยิ่งกว่า โดยรวมแล้ว กลุ่มภัยคุกคามจากเกาหลีเหนือรับผิดชอบต่อการขโมยสินทรัพย์ดิจิทัลรวมมูลค่า 2.02 พันล้าน USD ในปี 2025 เพิ่มขึ้น 51% จากปีก่อนหน้า

Chainalysis ยังเปิดเผยอีกว่ากลุ่มหลอกลวงที่เชื่อมโยงกับผู้ให้บริการ AI บนบล็อกเชนนั้นมีประสิทธิภาพในการดำเนินงานสูงกว่ากลุ่มที่ไม่มีความเชื่อมโยงดังกล่าวอย่างมีนัยสำคัญ ตามข้อมูลของบริษัทนี้ กระแสดังกล่าวบ่งชี้ว่าในอนาคต AI จะกลายเป็นส่วนประกอบมาตรฐานของการหลอกลวงส่วนใหญ่

เนื่องจากเครื่องมือ AI เข้าถึงง่ายและล้ำหน้าขึ้นเรื่อย ๆ การสร้าง deepfake ที่น่าเชื่อถือทำได้ง่ายกว่าที่เคย เวลาที่จะมาถึงนี้จะเป็นบททดสอบว่าอุตสาหกรรมคริปโตจะสามารถปรับความปลอดภัยของตนได้เร็วพอที่จะต่อกรกับภัยคุกคามขั้นสูงเหล่านี้หรือไม่