อุตสาหกรรมคริปโตประสบกับเหตุการณ์ขโมยคริปโตระดับโลกที่รุนแรงขึ้นอย่างมากในปี 2025 โดยมีมูลค่าความเสียหายเกิน 3.4 พันล้าน USD นับตั้งแต่เดือนมกราคมถึงต้นเดือนธันวาคม อ้างอิงจากรายงานใหม่ของ Chainalysis

การพุ่งสูงขึ้นของตัวเลขดังกล่าว มีสาเหตุหลักจากกลุ่มแฮ็กเกอร์ที่เชื่อมโยงกับเกาหลีเหนือ โดยกลุ่มเหล่านี้เป็นผู้ก่อเหตุขโมยเงินส่วนใหญ่ในรอบปีที่ผ่านมา

เบื้องหลังเกาหลีเหนือขโมยคริปโต USD 2 พันล้านสูงสุดเป็นประวัติการณ์

ในรายงานล่าสุด บริษัทวิเคราะห์บล็อกเชนอย่าง Chainalysis ได้ชี้ให้เห็นว่า แม้ความถี่การโจมตีของสาธารณรัฐประชาธิปไตยประชาชนเกาหลี (DPRK) จะลดลงอย่างมีนัยสำคัญ แต่พวกเขากลับสร้างสถิติใหม่ด้านการขโมยคริปโตในปีนี้

แฮ็กเกอร์ชาวเกาหลีเหนือได้ขโมยสินทรัพย์ดิจิทัลอย่างน้อย 2.02 พันล้าน USD ในปี 2025 โดยตัวเลขนี้เพิ่มขึ้นจากปีที่แล้วถึง 51% และเมื่อเทียบกับระดับในปี 2020 ตัวเลขนี้ถือเป็นการพุ่งสูงขึ้นถึงประมาณ 570%

ปีนี้การขโมยครั้งใหญ่เกิดจากจำนวนเหตุการณ์ที่ทราบได้น้อยลงอย่างมีนัย แต่ผลตอบแทนที่ได้กลับมหาศาล การเปลี่ยนแปลงนี้ — จากเหตุการณ์น้อยแต่กวาดได้มาก — สะท้อนถึงผลกระทบจากเหตุการณ์แฮกระดับใหญ่ที่ Bybit ในเดือนมีนาคม 2025 ตามที่ Chainalysis ระบุไว้

นอกจากนี้ รายงานยังเปิดเผยว่าผู้เกี่ยวข้องกับ DPRK ได้เป็นต้นเหตุของการบุกรุกบริการคิดเป็นสัดส่วนถึง 76% ตลอดทั้งปี ซึ่งถือเป็นสถิติสูงสุด

เมื่อรวบรวมข้อมูล ตัวเลขปี 2025 ทำให้ประมาณการขั้นต่ำของเงินคริปโตที่ถูกเกาหลีเหนือขโมยสะสมไปถึง 6.75 พันล้าน USD แล้ว

การเปลี่ยนแปลงนี้ถือเป็นการต่อยอดแนวโน้มระยะยาว แฮ็กเกอร์เกาหลีเหนือได้แสดงให้เห็นถึงความเชี่ยวชาญสูงมาช้านาน และปฏิบัติการปี 2025 บ่งชี้ว่าพวกเขายังคงพัฒนาทั้งกลยุทธ์และเป้าหมายที่โปรดปรานอย่างต่อเนื่อง Andrew Fierman หัวหน้าฝ่ายข่าวกรองความมั่นคงแห่งชาติจาก Chainalysis กล่าวกับ BeInCrypto

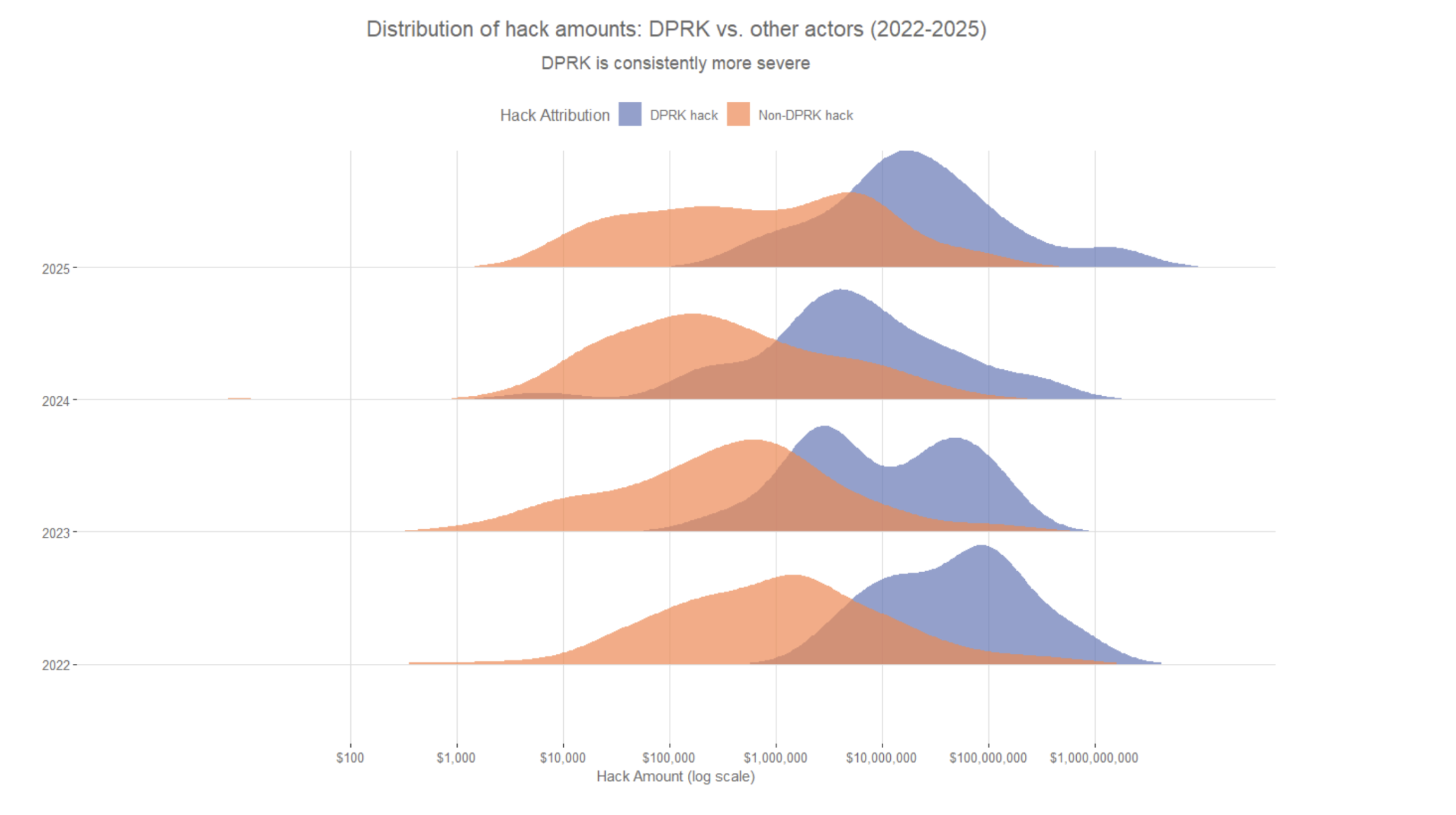

โดยอาศัยข้อมูลในอดีต Chainalysis ได้ชี้ว่า DPRK ยังคงดำเนินการโจมตีที่มีมูลค่าสูงกว่ากลุ่มผู้คุกคามอื่นๆ อย่างมีนัยสำคัญ

รูปแบบนี้ยืนยันว่า เมื่อแฮ็กเกอร์เกาหลีเหนือโจมตี พวกเขาจะพุ่งเป้าบริการขนาดใหญ่อย่างต่อเนื่อง และมุ่งหวังสร้างผลกระทบรุนแรงสูงสุด รายงานได้ระบุไว้

อ้างอิงจาก Chainalysis แฮ็กเกอร์ที่เชื่อมโยงกับเกาหลีเหนือกำลังสร้างผลลัพธ์เกินคาดด้วยการนำเจ้าหน้าที่เข้าไปทำงานเชิงเทคนิคกับบริษัทที่เกี่ยวข้องกับคริปโตอย่างต่อเนื่อง ซึ่งแนวทางนี้ถือเป็นหนึ่งในช่องทางการโจมตีหลัก ทำให้ผู้ก่อเหตุเข้าถึงข้อมูลระดับสูงและสามารถแฝงตัวก่อเหตุโจมตีที่รุนแรงยิ่งขึ้นได้

ในเดือนกรกฎาคม นักสืบในวงการบล็อกเชน ZachXBT ได้เผยแพร่บทความเปิดโปง โดยอ้างว่าบุคคลที่เกี่ยวข้องกับเกาหลีเหนือได้แทรกซึมเข้าสู่ตำแหน่งงานระหว่าง 345 ถึง 920 ตำแหน่งในอุตสาหกรรมคริปโต

ส่วนหนึ่งของสถิติปีนี้ อาจสะท้อนถึงการพึ่งพาการแทรกซึมของบุคลากรไอทีที่เพิ่มขึ้นในแพลตฟอร์มแลกเปลี่ยน ผู้ดูแลรักษา และบริษัท web3 ซึ่งสามารถเร่งให้เกิดการเข้าถึงในขั้นต้นและขยับขยายในแนวนอนได้ ก่อนเดินหน้าขโมยในวงกว้าง รายงานระบุไว้

ทั้งนี้ กลุ่มผู้ไม่หวังดีได้ปรับเปลี่ยนวิธีการ ใช้เทคนิคแนวเดียวกับการรับสมัครงาน โดยสวมรอยเป็นนายจ้าง เพื่อเจาะกลุ่มเป้าหมายซึ่งทำงานอยู่ในแวดวงนี้อยู่แล้ว

นอกจากนี้ BeInCrypto ได้รายงานเมื่อเร็ว ๆ นี้ ว่าแฮกเกอร์สวมรอยเป็นบุคคลที่น่าเชื่อถือในวงการ ระหว่างการประชุมปลอมใน Zoom และ Microsoft Teams โดยใช้กลยุทธ์นี้ พวกเขาขโมยไปมากกว่า USD300 ล้าน

เกาหลีเหนือจะยังคงมองหาแนวทางโจมตีใหม่ ๆ และส่วนที่มีช่องโหว่เพื่อใช้ประโยชน์ในการขโมยเงินทุน เมื่อบวกกับการที่รัฐบาลขาดโอกาสในการเข้าถึงเศรษฐกิจโลก จะทำให้เกิดภัยคุกคามขั้นสูงของรัฐชาติที่มีแรงจูงใจสูงซึ่งพยายามหารายได้เข้าสู่รัฐบาลให้มากที่สุด ดังนั้น การรั่วไหลของ private key จากบริการศูนย์กลางจึงเป็นปัจจัยหลักที่ส่งผลต่อปริมาณการโจมตีปีนี้ Fierman อธิบายเพิ่มเติม

Chainalysis เผยกลยุทธ์ฟอกเงิน 45 วันของแฮ็กเกอร์เกาหลีเหนือ

Chainalysis พบว่า พฤติกรรมการฟอกเงินของเกาหลีเหนือแตกต่างจากกลุ่มอื่นอย่างชัดเจน รายงานระบุว่าผู้ที่มีความเกี่ยวข้องกับเกาหลีเหนือมักฟอกเงินผ่านธุรกรรมขนาดเล็กในบล็อกเชน ด้วยปริมาณกว่า 60% กระจุกตัวที่มูลค่าต่อธุรกรรมต่ำกว่า USD500,000

ในทางตรงข้าม กลุ่มผู้ไม่หวังดีที่ไม่ใช่เกาหลีเหนือ มักโอนเงินที่ขโมยไปในจำนวนมากกว่า โดย 60% จะโอนครั้งละ 1 ล้าน USD ถึงมากกว่า 10 ล้าน USD ซึ่ง Chainalysis ระบุว่า โครงสร้างนี้สะท้อนถึงวิธีการฟอกเงินที่รอบคอบและซับซ้อนมากขึ้น แม้เกาหลีเหนือจะขโมยเงินในภาพรวมมากกว่าก็ตาม

บริษัทยังพบความแตกต่างอย่างชัดเจนในด้านการใช้บริการ เพราะแฮกเกอร์ที่เกี่ยวข้องกับเกาหลีเหนือมีแนวโน้มพึ่งพาบริการเคลื่อนย้ายเงินและค้ำประกันที่ใช้ภาษาจีนเป็นหลัก รวมทั้งใช้เครื่องมือ bridge และ mixing ที่ออกแบบมาเพื่ออำพรางเส้นทางธุรกรรม นอกจากนี้ พวกเขายังใช้แพลตฟอร์มเฉพาะทาง เช่น Huione เพื่ออำนวยความสะดวกในการฟอกเงินของพวกเขา

ในทางกลับกัน กลุ่มผู้ก่อเหตุขโมยรายอื่นมักมีปฏิสัมพันธ์กับตลาดแลกเปลี่ยนแบบ decentralized แพลตฟอร์มศูนย์กลาง บริการ peer-to-peer และโปรโตคอลปล่อยกู้บ่อยครั้งมากกว่า

รูปแบบเหล่านี้บ่งชี้ว่าสาธารณรัฐประชาธิปไตยประชาชนเกาหลี (DPRK) ดำเนินงานภายใต้ข้อจำกัดและเป้าหมายที่แตกต่างจากอาชญากรไซเบอร์ที่ไม่ได้มีหน่วยงานรัฐสนับสนุน การใช้บริการฟอกเงินด้วยภาษาจีนอย่างมืออาชีพ และผู้ค้าผ่านเคาน์เตอร์ (OTC) อย่างหนัก ชี้ให้เห็นว่าผู้ก่อภัยคุกคามของ DPRK ผสานตัวอย่างแนบแน่นกับผู้กระทำผิดในภูมิภาคเอเชียแปซิฟิกซึ่งสอดคล้องกับการที่เปียงยางใช้เครือข่ายที่ตั้งอยู่ในจีนเพื่อเข้าถึงระบบการเงินระหว่างประเทศมายาวนาน ตามที่บริษัทกล่าวไว้

Chainalysis ยังสังเกตรูปแบบการฟอกเงินที่เกิดขึ้นซ้ำโดยมักจะดำเนินไปภายใน 45 วัน ในช่วงวันแรก ๆ หลังการแฮ็ก (วันที่ 0-5) แต่ละคนที่เกี่ยวข้องกับเกาหลีเหนือจะให้ความสำคัญกับการทำให้เงินที่ถูกขโมยมาแยกห่างจากแหล่งที่มา ทั้งนี้รายงานระบุว่ามีการใช้โปรโตคอล DeFi และบริการผสมเหรียญอย่างมากในระยะเริ่มต้นนี้

จากนั้นในสัปดาห์ที่สอง (วันที่ 6-10) กิจกรรมจะเปลี่ยนไปสู่บริการที่ช่วยให้บูรณาการได้กว้างขึ้น โดยเงินจะเริ่มไหลเข้าสู่ศูนย์แลกเปลี่ยนแบบรวมศูนย์และแพลตฟอร์มที่มีข้อกำหนด KYC จำกัด

กิจกรรมฟอกเงินยังคงดำเนินต่อผ่านบริการผสมเหรียญรองในระดับที่ลดลง ขณะเดียวกันยังมีการใช้บริดจ์ข้ามเชนเพื่อกลบเกลื่อนการเคลื่อนย้ายเงินอีกด้วย

ระยะนี้ถือเป็นช่วงเปลี่ยนผ่านที่สำคัญซึ่งแต่ละเงินทุนเริ่มเคลื่อนไปสู่ทางออกที่เป็นไปได้ ตามที่บริษัทกล่าว

เมื่อเข้าสู่ระยะสุดท้าย (วันที่ 20-45) จะมีการทำงานร่วมกับบริการที่อำนวยความสะดวกในการแปลงหรือถอนเงินสดสูงขึ้น ไม่ว่าจะเป็นศูนย์แลกเปลี่ยนที่ไม่ต้องยืนยันตัวตน (No-KYC) บริการค้ำประกัน แพลตฟอร์มแลกเปลี่ยนทันที รวมถึงบริการที่ให้บริการเป็นภาษาจีน นอกจากนี้ยังกลับไปใช้ศูนย์แลกเปลี่ยนแบบรวมศูนย์อีกครั้งเพื่อผสมเงินที่ได้มาจากแหล่งผิดกฎหมายเข้ากับธุรกรรมที่ถูกต้อง

Chainalysis ย้ำว่าช่วงฟอกเงิน 45 วันนี้ซ้ำ ๆ เป็นข้อมูลสำคัญสำหรับเจ้าหน้าที่บังคับใช้กฎหมายและยังสะท้อนข้อจำกัดในการปฏิบัติงานรวมถึงการพึ่งพาตัวกลางเฉพาะทางของแฮ็กเกอร์แต่ละคนอีกด้วย

เกาหลีเหนือดำเนินกลยุทธ์ฟอกเงินอย่างรวดเร็วและมีประสิทธิภาพ ดังนั้นแต่ละภาคอุตสาหกรรมทั้งหมดจึงต้องร่วมกันตอบสนองโดยเร็ว เจ้าหน้าที่บังคับใช้กฎหมาย และภาคเอกชน ตั้งแต่ศูนย์แลกเปลี่ยนไปถึงบริษัทวิเคราะห์บล็อกเชนแต่ละราย ควรร่วมมือกันอย่างมีประสิทธิภาพเพื่อหยุดยั้งเงินทุนทันทีที่มีโอกาส ไม่ว่าจะขณะส่งผ่าน stablecoins หรือเมื่อเข้าไปถึงศูนย์แลกเปลี่ยนซึ่งสามารถระงับเงินได้ทันที Fierman แสดงความคิดเห็น

แม้ว่าจะไม่ใช่เงินที่ถูกขโมยทั้งหมดจะเดินตามไทม์ไลน์นี้ รูปแบบที่ว่านี้ก็สะท้อนพฤติกรรมบนเชนโดยทั่วไป แต่ทีมยอมรับว่าอาจมีจุดที่มองไม่เห็น เนื่องจากกิจกรรมบางอย่าง เช่น การโอนคีย์ส่วนตัวหรือ ธุรกรรม OTC นอกเครือข่าย อาจตรวจสอบไม่ได้ผ่านข้อมูลบล็อกเชนหากปราศจากข่าวกรองสนับสนุน

แนวโน้มปี 2026

หัวหน้าฝ่ายข่าวกรองความมั่นคงแห่งชาติของ Chainalysis เปิดเผยกับ BeInCrypto ว่าเกาหลีเหนือมีแนวโน้มจะสำรวจหาช่องโหว่ที่มีอยู่เสมอ ขณะที่เหตุการณ์ Bybit, BTCTurk และ Upbit ในปีนี้บ่งชี้ว่าศูนย์แลกเปลี่ยนแบบรวมศูนย์กำลังเผชิญกับแรงกดดันที่เพิ่มขึ้น อย่างไรก็ตาม ยุทธวิธียังสามารถเปลี่ยนแปลงได้ทุกเมื่อ

กรณีหาประโยชน์ล่าสุดที่เกี่ยวข้องกับ Balancer และ Yearn ยังบ่งชี้ว่าโปรโตคอลที่มีชื่อเสียงมายาวนานแต่ละแห่งกำลังตกเป็นเป้าของผู้โจมตีเช่นกัน โดยเขากล่าวว่า

แม้เราจะไม่สามารถบอกได้ว่าจะเกิดอะไรขึ้นในปี 2026 แต่เราทราบว่า DPRK จะพยายามทำผลตอบแทนสูงสุดจากเป้าหมายของตัวเอง ซึ่งหมายความว่าบริการที่แต่ละรายถือครองทุนสำรองสูงต้องรักษามาตรฐานความปลอดภัยให้สูง เพื่อจะได้ไม่ตกเป็นเหยื่อรายต่อไป

รายงานยังได้เน้นย้ำว่า ในขณะที่เกาหลีเหนือหันมาใช้การขโมยคริปโตเคอเรนซีเพื่อหาเงินทุนสนับสนุนโครงการสำคัญของรัฐและหลีกเลี่ยงมาตรการคว่ำบาตรระหว่างประเทศ อุตสาหกรรมต้องตระหนักว่า ผู้ก่อเหตุจากเกาหลีเหนือนั้นปฏิบัติภายใต้ข้อจำกัดและแรงจูงใจที่แตกต่างจากอาชญากรไซเบอร์ทั่วไปอย่างแท้จริง

Chainalysis ยังเสริมว่า ผลงานที่สร้างสถิติใหม่ในปี 2025 ของประเทศนี้ ซึ่งเกิดขึ้นแม้จะมีจำนวนการโจมตีน้อยลงถึง 74% บ่งชี้ว่าเราอาจเห็นเพียงแค่ส่วนที่เปิดเผยที่สุดของกิจกรรมเหล่านี้เท่านั้น

นอกจากนี้ บริษัทยังชี้ให้เห็นว่า ความท้าทายสำคัญสำหรับปี 2026 คือการระบุและสกัดกั้นปฏิบัติการที่มีผลกระทบสูงเหล่านี้ ก่อนที่กลุ่มที่เชื่อมโยงกับสาธารณรัฐประชาธิปไตยประชาชนเกาหลีจะก่อเหตุในระดับเดียวกับ เหตุการณ์ Bybit hack อีกครั้ง