ภัยคุกคามทางไซเบอร์ใหม่กำลังเกิดขึ้นจากเกาหลีเหนือ เนื่องจากแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐกำลังทดลองฝังโค้ดที่เป็นอันตรายลงในเครือข่ายบล็อกเชนโดยตรง

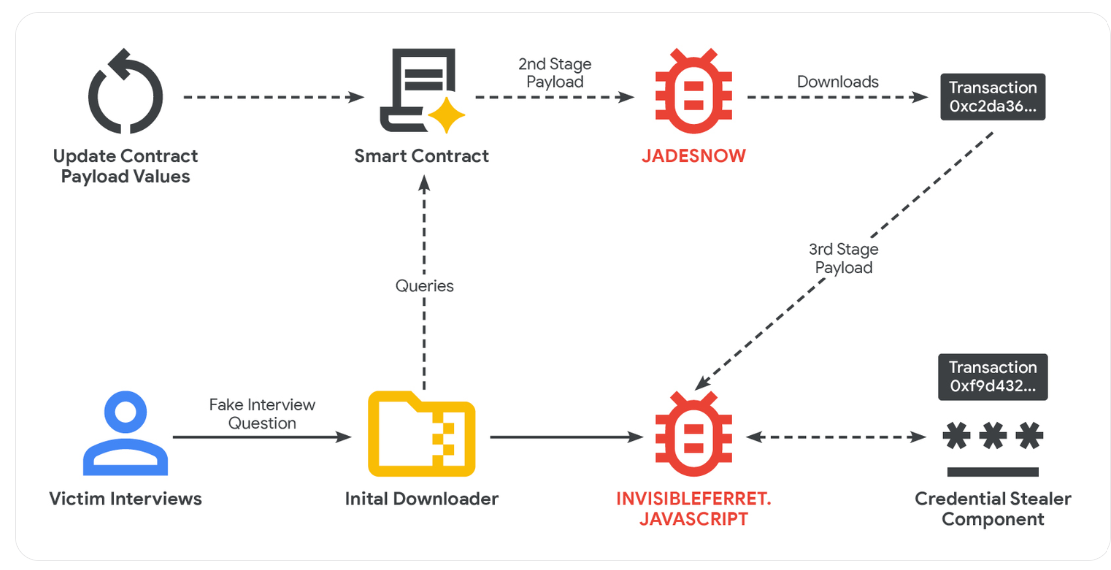

กลุ่มข่าวกรองภัยคุกคามของ Google (GTIG) รายงานเมื่อวันที่ 17 ตุลาคมว่าเทคนิคที่เรียกว่า EtherHiding เป็นการพัฒนาขั้นใหม่ในการที่แฮกเกอร์ซ่อน แจกจ่าย และควบคุมมัลแวร์ในระบบกระจายศูนย์

EtherHiding คืออะไร

GTIG อธิบาย ว่า EtherHiding ช่วยให้ผู้โจมตีใช้สัญญาอัจฉริยะและ บล็อกเชนสาธารณะเช่น Ethereum และ BNB Smart Chain เพื่อเก็บข้อมูลที่เป็นอันตราย

เมื่อโค้ดถูกอัปโหลดไปยังบัญชีแยกประเภทแบบกระจายศูนย์แล้ว การลบหรือบล็อกจะเป็นไปได้ยากเนื่องจากลักษณะที่ไม่สามารถเปลี่ยนแปลงได้

แม้ว่าสัญญาอัจฉริยะจะเสนอวิธีการใหม่ในการสร้างแอปพลิเคชันแบบกระจายศูนย์ แต่ลักษณะที่ไม่สามารถเปลี่ยนแปลงได้ถูกใช้ใน EtherHiding เพื่อโฮสต์และให้บริการโค้ดที่เป็นอันตรายในลักษณะที่ไม่สามารถบล็อกได้ง่าย GTIG เขียน

ในทางปฏิบัติ แฮกเกอร์จะโจมตีเว็บไซต์ WordPress ที่ถูกต้อง โดยมักใช้ช่องโหว่ที่ยังไม่ได้รับการแก้ไขหรือข้อมูลประจำตัวที่ถูกขโมย

หลังจากเข้าถึงได้แล้ว พวกเขาจะแทรกโค้ด JavaScript บางบรรทัดที่เรียกว่า loader ลงในโค้ดของเว็บไซต์ เมื่อผู้เยี่ยมชมเปิดหน้าเว็บที่ติดไวรัส loader จะเชื่อมต่อกับบล็อกเชนและดึงมัลแวร์จากเซิร์ฟเวอร์ระยะไกลอย่างเงียบๆ

GTIG ชี้ให้เห็นว่าการโจมตีนี้มักไม่ทิ้งร่องรอยการทำธุรกรรมที่มองเห็นได้และต้องการค่าธรรมเนียมเพียงเล็กน้อยหรือไม่มีเลยเพราะเกิดขึ้นนอกเครือข่าย ซึ่งในสาระสำคัญทำให้ผู้โจมตีสามารถดำเนินการโดยไม่ถูกตรวจจับ

ที่น่าสังเกตคือ GTIG ติดตามการเกิดขึ้นครั้งแรกของ EtherHiding ไปยังเดือนกันยายน 2023 เมื่อมันปรากฏในแคมเปญที่รู้จักกันในชื่อ CLEARFAKE ซึ่งหลอกลวงผู้ใช้ด้วยการแจ้งเตือนการอัปเดตเบราว์เซอร์ปลอม

วิธีป้องกันการโจมตี

นักวิจัยด้านความปลอดภัยทางไซเบอร์กล่าวว่ากลยุทธ์นี้บ่งบอกถึงการเปลี่ยนแปลงใน กลยุทธ์ดิจิทัลของเกาหลีเหนือ จากการขโมยสกุลเงินดิจิทัลเพียงอย่างเดียวไปสู่การใช้บล็อกเชนเป็นอาวุธลับ

GTIG กล่าวว่า EtherHiding แสดงถึงการเปลี่ยนแปลงไปสู่การโฮสต์ที่ปลอดภัยรุ่นถัดไป ซึ่งคุณสมบัติของเทคโนโลยีบล็อกเชนถูกนำมาใช้ในทางที่ไม่ดี เทคนิคนี้เน้นถึงการพัฒนาของภัยคุกคามทางไซเบอร์อย่างต่อเนื่องเมื่อผู้โจมตีปรับตัวและใช้เทคโนโลยีใหม่เพื่อประโยชน์ของตน

John Scott-Railton นักวิจัยอาวุโสที่ Citizen Lab อธิบายว่า EtherHiding เป็นการทดลองในระยะเริ่มต้น เขาเตือนว่าการรวมกับ การทำงานอัตโนมัติที่ขับเคลื่อนด้วย AI อาจทำให้การโจมตีในอนาคตตรวจจับได้ยากขึ้นมาก

เขา เสริมว่า ผมคาดว่าผู้โจมตีจะทดลองโหลดการโจมตีแบบ zero click โดยตรงลงบนบล็อกเชนที่มุ่งเป้าระบบและแอปที่ประมวลผลบล็อกเชน… โดยเฉพาะถ้าบางครั้งพวกมันถูกโฮสต์บนระบบและเครือข่ายเดียวกันที่จัดการธุรกรรม / มีวอลเล็ต

ช่องทางการโจมตีใหม่นี้อาจมีผลกระทบอย่างรุนแรงต่ออุตสาหกรรมคริปโต โดยเฉพาะเมื่อผู้โจมตีจากเกาหลีเหนือมีความชำนาญอย่างมาก

ข้อมูลจาก TRM Labs แสดงให้เห็นว่า กลุ่มที่เชื่อมโยงกับเกาหลีเหนือได้ขโมยสินทรัพย์คริปโตไปแล้วกว่า 1.5 พันล้าน USD ในปีนี้เพียงปีเดียว นักสืบเชื่อว่าเงินเหล่านั้นช่วยสนับสนุนโครงการทางทหารของเปียงยางและความพยายามในการหลีกเลี่ยงการคว่ำบาตรระหว่างประเทศ

ด้วยเหตุนี้ GTIG แนะนำให้ผู้ใช้คริปโตลดความเสี่ยงโดยการบล็อกการดาวน์โหลดที่น่าสงสัยและจำกัดสคริปต์เว็บที่ไม่ได้รับอนุญาต กลุ่มยังเรียกร้องให้นักวิจัยด้านความปลอดภัยระบุและติดป้ายโค้ดที่เป็นอันตรายที่ฝังอยู่ในเครือข่ายบล็อกเชน