สํานักงานสืบสวนกลางแห่งสหรัฐอเมริกา (FBI), Cybersecurity and Infrastructure Security Agency (CISA), National Cyber Security Centre (NCSC-NL) ของเนเธอร์แลนด์ และ European Cybercrime Centre (EC3) ของ Europol ได้ออกคําเตือนร่วมกันเกี่ยวกับ Akira ransomware

กลุ่มนี้มีหน้าที่รับผิดชอบในการโจมตีธุรกิจกว่า 250 แห่งและหน่วยงานโครงสร้างพื้นฐานที่สําคัญตั้งแต่เดือนมีนาคม พ.ศ. 2566 ส่วนใหญ่ในอเมริกาเหนือ ยุโรป และออสเตรเลีย

วิวัฒนาการของ Akira Ransomware

การคุกคามของ Akira ได้รวบรวมเงินค่าไถ่ประมาณ 42 ล้านดอลลาร์ ณ วันที่ 1 มกราคม 2024 พวกเขาได้กําหนดเป้าหมายอุตสาหกรรมต่างๆ ทําให้เกิดความกังวลอย่างมากสําหรับองค์กรทั่วโลก

เริ่มแรกเขียนด้วย C++ เดิมที Akira เข้ารหัสไฟล์ด้วยนามสกุล. akira อย่างไรก็ตามมีการเปลี่ยนแปลงเกิดขึ้น ตั้งแต่เดือนสิงหาคม 2023 กลุ่มได้ปรับใช้แรนซัมแวร์ Megazord ที่ใช้ Rust โดยเพิ่มส่วนขยาย .powerranges ให้กับไฟล์ที่เข้ารหัส การโจมตีบางอย่างเกี่ยวข้องกับการปรับใช้ทั้งตัวแปร Megazord และ Akira เพื่อเพิ่มผลกระทบ

อ่านเพิ่มเติม: Crypto Scam คืออะไร?

เอฟบีไอและนักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ติดตามวิธีการเข้าถึงเบื้องต้นของอากิระ โดยทั่วไปพวกเขา ใช้ประโยชน์จากช่องโหว่ที่รู้จัก ในบริการ Cisco VPN ที่ไม่มีการรับรองความถูกต้องโดยใช้หลายปัจจัย พวกเขายังได้รับการป้อนผ่านโปรโตคอลเดสก์ท็อประยะไกลสเปียร์ฟิชชิ่งและข้อมูลประจําตัวที่ถูกบุกรุก

เมื่ออยู่ในเครือข่ายผู้โจมตี Akira จะสร้างบัญชีโดเมนใหม่เพื่อรักษาความคงอยู่ จากนั้นพวกเขาจะใช้ประโยชน์จากเครื่องมือขูดข้อมูลประจําตัวเช่น Mimikatz เพื่อยกระดับสิทธิ์ การลาดตระเวนระบบและการระบุตัวควบคุมโดเมนจะดําเนินการโดยใช้เครื่องมือเช่น SoftPerfect และ Advanced IP Scanner พร้อมกับคําสั่ง Windows ดั้งเดิม

นักแสดงอากิระมักปิดใช้งานซอฟต์แวร์รักษาความปลอดภัยก่อนที่จะย้ายไปด้านข้างในเครือข่ายที่ถูกบุกรุก มีการสังเกตว่า PowerTool ปิดกระบวนการป้องกันไวรัสเพื่อหลบเลี่ยงการตรวจจับ

ในการ ขโมยข้อมูลที่ละเอียดอ่อนผู้ให้บริการ Akira ใช้เครื่องมือการกรองอย่างกว้างขวางเช่น FileZilla, WinSCP และบริการจัดเก็บข้อมูลบนคลาวด์ พวกเขาสร้างช่องทางคําสั่งและการควบคุมด้วย AnyDesk, RustDesk และ Cloudflare Tunnel

นักแสดงอากิระเข้ารหัสระบบหลังจากขโมยข้อมูลตามรูปแบบการกรรโชกสองครั้ง บันทึกค่าไถ่ของพวกเขา ประกอบด้วยรหัสเฉพาะและ URL .onion สําหรับติดต่อพวกเขา พวกเขาไม่ได้ระบุจํานวนเงินค่าไถ่เบื้องต้น เพื่อกดดันให้เหยื่อเจรจา

การชําระเงินค่าไถ่จะจ่ายเป็น Bitcoin ไปยังที่อยู่กระเป๋าเงินเข้ารหัสลับที่ผู้คุกคามให้ไว้

นอกจากนี้ เพื่อเพิ่มแรงกดดัน ผู้คุกคามของ Akira ขู่ว่าจะเผยแพร่ข้อมูลที่รั่วไหลบนเครือข่าย Tor และในบางกรณี ได้โทรหาบริษัทที่ตกเป็นเหยื่อ ตามรายงานของ FBI

FBI, CISA, EC3 และ NCSC-NL ได้ออกคําแนะนําที่ครอบคลุมสําหรับระบบของผู้คุกคาม Akira และเทคนิคการค้นพบเครือข่าย การใช้การบรรเทาผลกระทบเหล่านี้สามารถลดความเสี่ยงของการโจมตีที่ประสบความสําเร็จได้อย่างมาก

“นอกเหนือจากการใช้การบรรเทาผลกระทบแล้ว FBI, CISA, EC3 และ NCSC-NL ยังแนะนําให้ใช้ ทดสอบ และตรวจสอบโปรแกรมความปลอดภัยขององค์กรของคุณกับพฤติกรรมภัยคุกคามที่แมปกับเฟรมเวิร์ก MITRE ATT&CK for Enterprise ในคําแนะนํานี้” CISA เขียนในรายงาน

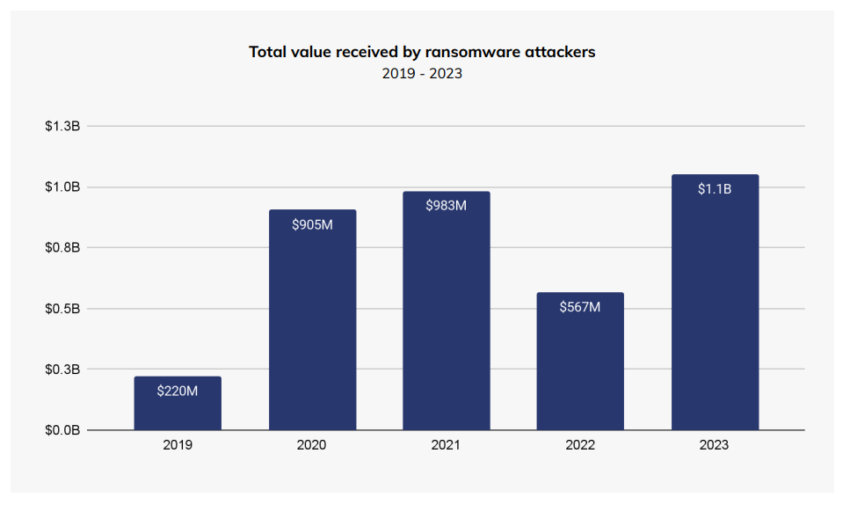

ตามรายงานของ Chainalysis ในเดือนกุมภาพันธ์ 2024 การโจมตีของแรนซัมแวร์ทวีความรุนแรงขึ้นในปี 2023 โดยมีการรีดไถจากเหยื่อ 1 พันล้านดอลลาร์ สิ่งนี้เน้นย้ําถึงภัยคุกคามทางไซเบอร์ที่เพิ่มขึ้นและความจําเป็นที่องค์กรจะต้องปรับปรุงการป้องกันทางไซเบอร์