ในขณะที่สกุลเงินดิจิทัลได้รับความนิยมเพิ่มมากขึ้น มันก็มีมัลแวร์ (Malware) ที่ถูกสร้างขึ้นเพื่อขโมยพลังในการขุดจากผู้คนหรือธุรกิจต่างๆ เช่นกัน กระบวนการนี้จะถูกเรียกว่า Cryptojacking มัลแวร์นี้จะไม่ขโมยข้อมูลประจำตัวใดๆ ของคุณ แต่จะขโมยความสามารถในการขุดคริปโตจากอุปกรณ์ของคุณไปโดยที่คุณไม่รู้ตัว ในบทความนี้ เราจะมาดูกันว่า Cryptojacking คืออะไร? เราจะมาอธิบายถึงวิธีการต่างๆ ที่ผู้โจมตีใช้ ตัวอย่างที่เกิดขึ้นจริง และวิธีที่คุณจะสามารถลดความเสี่ยงในการถูก Cryptojacking ได้

- Cryptojacking คืออะไร?

- Cryptojacking แพร่หลายเพียงใด?

- Cryptojacking ทำงานอย่างไร?

- Cyptojacking ประเภทต่างๆ

- วิธีการโจมตีแบบ Cryptojacking

- แหล่งที่มาของมัลแวร์ Cryptojacking

- ตัวอย่างของการโจมตีด้วยการ Cryptojacking

- วิธีป้องกันตนเองจากการถูก Cryptojacking

- วิธีการตอบโต้ต่อการโจมตีด้วย Cryptojacking

- ปลอดภัยจากการถูก Cryptojacking

- คำถามที่พบบ่อย

Cryptojacking คืออะไร?

Cryptojacking คือ การใช้อุปกรณ์ของผู้อื่น (คอมพิวเตอร์ แท็บเล็ต สมาร์ทโฟน หรือเซิร์ฟเวอร์) เพื่อทำการขุดสกุลเงินดิจิทัลโดยไม่ได้รับอนุญาต

แทนที่จะจ่ายให้ซื้อฮาร์ดแวร์สำหรับการขุดคริปโต แฮกเกอร์จะทำการติดตั้งมัลแวร์บนอุปกรณ์ของเหยื่อเพื่อขุดทำการขุดคริปโตโดยที่เหยื่อไม่รู้หรือไม่ได้ให้ความยินยอม ด้วยการขโมยทรัพยากรคอมพิวเตอร์ของผู้อื่นๆ Cryptojackers (ผู้ที่ทำการ Cryptojacking ผู้อื่น) จะมีข้อได้เปรียบเหนือนักขุดคริปโตรายอื่นๆ ที่ดำเนินการอย่างถูกต้อง เนื่องจากพวกเขาจะไม่ต้องเสียค่าใช้จ่ายที่สูง

เรื่องที่น่าเศร้าก็คือคนส่วนใหญ่ไม่รู้ว่าตนเองถูกโจมตี นั่นก็เพราะมัลแวร์เหล่านี้ถูกสร้างขึ้นมาเพื่อให้ซ่อนตัวจากเหยื่อได้ อย่างไรก็ตาม เหยื่อจะยังคงได้รับผลกระทบต่างๆ มากมาย เช่น ทำให้อุปกรณ์ของพวกเขาช้าลง อายุการใช้งานของอุปกรณ์ลดลง และค่าไฟฟ้าที่เพิ่มมากขึ้น หากคุณสังเกตเห็นได้ว่า เครื่องคอมพิวเตอร์ของคุณทำงานช้าลงหรือใช้พัดลมมากกว่าปกติ มีโอกาสที่คุณอาจจะตกเป็นเหยื่อของการ Cryptojacking ได้

จุดประสงค์หลักของการกระทำนี้คือการหารายได้อย่างรวดเร็ว โดยเฉพาะอย่างยิ่ง เมื่อการทำกำไรจากการขุดคริปโตนั้นมีการแข่งขันสูง ดังนั้น อาชญากรไซเบอร์เหล่านี้จึงต้องการที่จะทำการขุดคริปโตโดยไม่ต้องเสียค่าใช้จ่ายใดๆ

นอกจากนี้ อาชญากรเหล่านี้จะค้นหาเหยื่อของพวกเขาผ่านไวรัสจากเครื่องมือค้น, อีเมลหลอกลวง, วิศวกรรมสังคม, หรือ ลิงก์ที่เป็นอันตราย เป็นต้น วิธีนี้ต่างจากการโจมตีอื่นๆ เช่น 51% Attack หรือ Vampire Attack เนื่องจากมันจะกำหนดเป้าหมายเป็นผู้ใช้งานทั่วไป รวมถึง ผู้ที่ไม่มีความรู้หรือความสนใจในสกุลเงินดิจิทัลด้วย

Cryptojacking แพร่หลายเพียงใด?

Cryptojacking เป็นหนึ่งในภัยคุกคามทางไซเบอร์ที่พบได้บ่อยที่สุดและซ่อนเร้นอยู่ในอุตสาหกรรมคริปโตมายาวนาน โดยพบเห็นได้มากที่สุดในช่วงปี 2017 ถึง 2018 ในช่วงไตรมาสแรกของปี 2018 ถือเป็นช่วงที่ย่ำแย่เป็นพิเศษ รายงานของ Fortune ระบุว่ามีการ Cryptojacking เกิดขึ้นบน Android เพิ่มขึ้นถึง 4,000 เปอร์เซ็นต์ ในช่วงเวลาดังกล่าว แฮกเกอร์ได้เลือกเป้าหมายเป็นฮาร์ดแวร์ที่ทรงพลังมากขึ้น เช่น การขโมยระบบควบคุมการประปาของยุโรป ซึ่งกลายเป็นเรื่องที่โด่งดังไปทั่ว

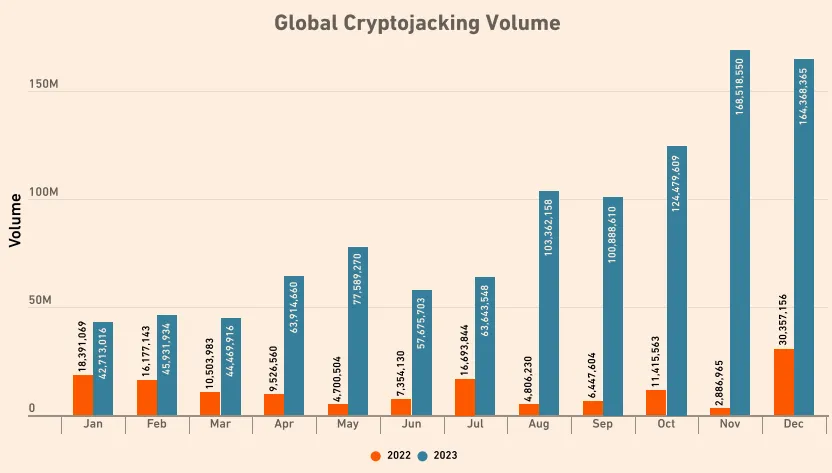

ในช่วงครึ่งแรกของปี 2023 มีรายงานการโจมตีอย่างน้อย 332 ล้านครั้ง ซึ่งหมายความว่า มันเป็นการเพิ่มขึ้นถึง 399 เปอร์เซ็นต์จากในปี 2022

รายงานของ SonicWall ระบุว่า เหล่า Cryptojackers ได้เปลี่ยนแปลงเป้าหมายของพวกเขาไปในหลายๆ พื้นที่ จากรายงาน ในโซนอเมริกาเหนือได้พบเห็นการกระทำดังกล่าวเพิ่มขึ้น 36 เปอร์เซ็นต์จากปีที่แล้ว ในขณะที่ในยุโรปและเอเชียก็เพิ่มขึ้นเป็นเลข 3 หลักเช่นกัน โดยในยุโรปตัวเลขของการ Cryptojacking ในปี 2022 เพิ่มขึ้นกว่า 6.5 เท่าจากในปี 2021 รายงานยังระบุด้วยว่า ผู้โจมตียังได้ขยายขอบเขตของการโจมตีออกไปนอกเหนือจากบน Windows และเริ่มมุ่งเป้าไปที่ เซิร์ฟเวอร์ Redis และ Linux มากยิ่งขึ้นอีกด้วย

รายงานฉบับเดียวกันในปี 2023 ระบุว่า มีการโจมตีประเภทนี้เพิ่มมากขึ้นเนื่องจากผู้กระทำความผิดได้เปลี่ยนจากการใช้แรนซัมแวร์ (Ransomware) ทั่วไปไปเป็นตัวเลือกที่สังเกตเห็นได้น้อยลง ตัวอย่างเช่น กลุ่มแฮกเกอร์ชื่อดัง AstraLocker ได้ประกาศว่า พวกเขาจะยุติการดำเนินการเพื่อไปมุ่งเน้นที่การ Cryptojacking มากขึ้น

เหล่าแฮกเกอร์เริ่มที่จะมีความฉลาดและมีความกล้ามากขึ้น ส่งผลให้เกิดการ Cryptojacking มากขึ้น และเนื่องจากมีผู้คนจำนวนมากใช้เครือข่ายเหล่านี้บนอุปกรณ์ต่างๆ มหาวิทยาลัยบางแห่งถึงกับต้องปิดเครือข่ายของตนเองเลยทีเดียว

Cryptojacking ทำงานอย่างไร?

Cryptojacking กลายเป็นเรื่องที่แพร่หลายเนื่องจากมันสามารถปิดบังตัวตนได้ ทำได้ง่าย และเกิดผลกำไรสูง ตัวอย่างเช่น แฮกเกอร์ที่ได้แอบใส่สคริปต์มัลแวร์ของตน ซึ่งปกติแล้วจะเป็นเพียงโค้ด JavaScript ง่ายๆ ไม่กี่บรรทัดลงในอุปกรณ์ของคุณขณะที่คุณเรียกดูเว็บไซต์บางแห่ง

เมื่ออุปกรณ์ของคุณติดไวรัสแล้ว สคริปต์การขุด crypto จะแอบทำงานอยู่เบื้องหลัง โดยจะทำการขุดเหรียญคริปโต ซึ่งโดยปกติแล้วจะเป็น โทเค็น Monero (XMR) ที่เน้นในเรื่องความเป็นส่วนตัวและเน้นหนักในการใช้พลัง CPU เพื่อทำการขุด

แฮกเกอร์มักจะส่งอีเมลหลอกลวงให้กับเหยื่อและหลอกล่อให้พวกเขาคลิกลิงก์หรือดาวน์โหลดโค้ดที่เป็นอันตรายลงในอุปกรณ์ของพวกเขา อีกทางหนึ่ง เหล่า Cryptojackers สามารถใช้โค้ดคำสั่ง Cryptojacking เพื่อแพร่ไวรัสไปยังเว็บไซต์ที่ฝังอยู่ในโค้ด HTML เพื่อทำให้เว็บไซต์ติดไวรัสได้ เมื่อเหยื่อเปิดหน้าเว็บไซต์ที่ติดไวรัส โค้ดดังกล่าวก็จะเริ่มทำงาน และโปรแกรมการขุดจะทำงานโดยอัตโนมัติ

นอกจากนี้ มันยังมีมัลแวร์ขุดบางประเภทที่ตั้งโปรแกรมให้ส่งไวรัสไปยังเครือข่ายของอุปกรณ์ ผู้โจมตีจะมุ่งเป้าไปที่ทรัพยากรในการประมวลผลขนาดใหญ่หรือเซิร์ฟเวอร์ฟาร์มที่ขาดมาตรการรักษาความปลอดภัยทางไซเบอร๋ที่แข็งแกร่ง และยิ่งพวกเขาไม่ถูกตรวจจับนานเท่าไร พวกเขาก็จะยิ่งขุดเหรียญคริปโตด้วยพลังการประมวลผลของเครื่องจักรของเหยื่อได้มากขึ้นเท่านั้น

Cyptojacking ประเภทต่างๆ

การ Cyptojacking จะแบ่งออกเป็น 3 ประเภทหลักๆ ซึ่งได้แก่:

File-based Cryptojacking (การ Cryptojacking จากการดาวน์โหลดไฟล์ต่างๆ)

File-based Cryptojacking จะเกี่ยวข้องกับการดาวน์โหลดมัลแวร์และมีการเรียกใช้งานบนบนอุปกรณ์ของเหยื่อ ซอฟต์แวร์อันตรายเหล่านี้จะมุ่งเป้าไปที่คอมพิวเตอร์ของเหยื่อเพื่อแอบใช้พลังในการประมวลผลเพื่อขุดเหรียญคริปโต

แฮกเกอร์จะทำการแจกจ่ายซอฟต์แวร์อันตรายเหล่านี้ออกไปด้วยวิธีการต่างๆ เช่น ไฟล์แนบที่ติดไวรัส หรือ เว็บไซต์ที่เป็นอันตราย เป็นต้น เมื่อมัลแวร์ถูกเรียกใช้งาน มันจะติดตั้งตัวเองในระบบของอุปกรณ์และทำงานอย่างต่อเนื่อง ถึงแม้ว่าคุณจะรีสตาร์ทอุปกรณ์แล้วก็ตาม สคริปต์ที่ติดไวรัสจะทำงานอยู่ในพื้นหลังของอุปกรณ์ ทำให้อุปกรณ์ใช้งานพลังงานมากขึ้นในขณะที่ประสิทธิภาพลดลง

Browser-based Cryptojacking (การ Cryptojacking จากการเข้าเว็บไซต์ที่ติดไวรัส)

วิธีการนี้จะเป็นการแทรกโค้ด JavaScript ที่เป็นอันตรายลงในเว็บไซต์หรือโฆษณา เมื่อผู้ใช้งานเข้าเยี่ยมชมไซต์ที่ติดไวรัส โค้ดดังกล่าวก็จะทำงาน การ Cryptojacking ประเภทนี้จะอาศัยอุปกรณ์ของเหยื่อหรือความสามารถในการประมวลผลของเบราว์เซอร์สำหรับการขุดเหรียญคริปโต เมื่อมัลแวร์ถูกแทรกเข้าไปแล้ว JavaScript ที่อันตรายดังกล่าวก็จะทำงานภายในเบราว์เซอร์และขุดเหรียญคริปโตโดยที่เจ้าของอุปกรณ์ไม่รู้ตัวหรือไม่ยินยอม Browser-based Cryptojacking สามารถแพร่ไวรัสไปยังคอมพิวเตอร์, แท็บเล็ต, หรือสมาร์ทโฟนทุกเครื่องที่เข้าถึงหน้าเว็บที่ติดไวรัสดังกล่าวได้

Cloud-based Cryptojacking (การ Cryptojacking จากระบบโครงสร้างพื้นฐานคลาวด์)

Cloud-based Cryptojacking จะเกิดขึ้นเมื่อแฮกเกอร์เข้าไปในโครงสร้างพื้นฐานคลาวด์อย่างผิดกฎหมาย และใช้ทรัพยากรของระบบคลาวด์โดยการติดตั้งซอฟต์แวร์การขุดซึ่งเป็นการใช้ประโยชน์จากช่องโหว่ของการตั้งค่าความปลอดภัยที่ไม่แน่นหนา

ซอฟต์แวร์การขุดที่ผิดกฎหมายเหล่านี้จะใช้พลังการประมวลผลของเซิร์ฟเวอร์คลาวด์ในลักษณะของการกระจายอำนาจ และเป็นเรื่องน่าเสียดายที่การตรวจจับ Cloud-based Cryptojacking นั้นไม่ใช่เรื่องง่าย เนื่องจากมันไม่ส่งผลกระทบต่ออุปกรณ์ของผู้ใช้งานโดยตรง แต่จะส่งผลให้ผู้ให้บริการมีต้นทุนการดำเนินการที่สูงขึ้น

วิธีการโจมตีแบบ Cryptojacking

แฮกเกอร์ส่วนใหญ่ใช้ 2 วิธีหลักๆ ในการแอบขุดโทเค็นคริปโตบนอุปกรณ์ของเหยื่อ วิธีที่ง่ายที่สุดที่ผู้โจมตีใช้การ Cryptojacking เพื่อขโมยพลังการประมวลผลของเหยื่อคือ การส่งอีเมลหลอกลวงไปยังเป้าหมาย หลอกล่อให้พวกเขาคลิกลิงก์ จากนั้น มัลแวร์การขุดเหรียญคริปโตจะถูกฝังบนอุปกรณ์ของพวกเขา แล้วสคริปต์ที่เป็นอันตรายก็จะทำงานอยู่ในพื้นหลังของอุปกรณ์ และส่งผลลัพธ์เหล่านั้นให้กับผู้โจมตีผ่านระบบ Remote Control และการใช้ Command ต่างๆ

วิธีที่ 2 จะเป็นการแอบใส่บั๊ก (Bug) หรือจุดบกพร่องลงไปในเว็บไซต์หรือโฆษณาที่แสดงอยู่บนเว็บไซต์ต่างๆ สคริปต์ที่เป็นอันตรายจะเริ่มทำงานโดยอัตโนมัติเมื่อมีโฆษณาที่ติดไวรัสปรากฏขึ้น หรือ เมื่อเหยื่อเยี่ยมชมเว็บไซต์ที่เป็นอันตรายเหล่านั้น เหล่าแฮกเกอร์จะใช้วิธีการต่างๆ เหล่านี้ผสมผสานกันเพื่อสร้างผลกำไรให้กับพวกเขาเอง

แหล่งที่มาของมัลแวร์ Cryptojacking

หนึ่งในวิธีที่ดีที่สุดในการปกป้องอุปกรณ์ของคุณจากมัลแวร์ Cryptojacking คือการรู้ว่าคุณอาจจะพบมันได้ที่ไหน จุดหนึ่งที่คุณสามารถพบมันได้บ่อยที่สุด เกมหรือแอปปลอม ซึ่งจะเริ่มทำงานเมื่อคุณดาวร์โหลดและติดตั้งมัน นอกจากนี้ มันอาจจะถูกฝังอยู่ในเว็บไซต์ที่เป็นอันตราย เครือข่ายของซอฟต์แวร์ หรือ ไฟล์แนบในอีเมลที่คุณได้รับจากผู้ส่งที่คุณไม่รู้จัก

แฮกเกอร์ยังสามารถหลอกผู้ให้บริการซอฟต์แวร์ของแท้ให้แทรกจุดบกพร่องลงไปในระบบหรือแอปพลิเคชั่นของตนได้อีกด้วย

ทำไมพวกเขาจึงทำเช่นนี้?

การขุด Bitcoin อย่างถูกต้องเป็นวิธีการที่จะได้รับ BTC ได้ และเช่นเดียวกับธุรกิจอื่นๆ บางคนก็ต้องการที่จะสร้างรายได้โดยไม่ต้องเสียค่าใช้จ่าย ดังนั้น ถึงแม้ว่ามันจะไม่ถูกต้อง แต่การ Cryptojacking ก็ช่วยให้คนเหล่านี้สามารถใช้ทรัพยากรของผู้อื่นในการขุดเหรียญคริปโตได้ ส่งผลให้พวกเขาไม่ต้องลงทุนในอุปกรณ์การขุดที่มีราคาแพงและไม่ต้องเสียค่าไฟเป็นจำนวนมาก ทำให้พวกเขาลดต้นทุนได้อย่างมหาศาล นั่นจึงเป็นเหตุผลที่ว่าทำไม การ Cryptojacking จึงเริ่มได้รับความนิยมในหมู่อาชญากรไซเบอร์

ตัวอย่างของการโจมตีด้วยการ Cryptojacking

ต่อไปนี้เป็นตัวอย่างบางส่วนของเหตุการณ์ Cryptojacking ที่เคยเกิดขึ้น และส่งผลกระทบต่อบริษัทที่เกี่ยวข้อง

Microsoft

ในปี 2019 Microsoft Store ระบุว่ามีแอปอยู่ 8 แอปที่เกี่ยวข้องกับกิจกรรมการขุด Bitcoin ที่เป็นอันตราย Microsoft ค้นพบว่าทรัพยากรที่ใช้สำหรับการขุดเป็นแบบเดียวกับที่ผู้ใช้งานติดตั้ง หลังจากได้ตระหนักถึงความเสียหาย Microsoft ได้ลบแอปทั้งหมดที่ติดไวรัสที่ใช้ในการขุด Monero (XMR) อย่างไรก็ตาม ความเสียหายได้เกิดขึ้นแล้ว ผู้โจมตีได้แทรก JavaScript เข้าไปในแอปดังกล่าว และทำให้อุปกรณ์ของเป้าหมายมีประสิทธิภาพลดลงและทำงานได้ช้าลง

Los Angeles Times

แม้แต่บริษัทสื่อก็ยังตกเป็นเหยื่อของการ Cryptojacking เช่นกัน ในปี 2018 The Los Angeles Times ได้ตกเป็นเหยื่อ โดยมีการรายงานถึงหน้าเพจที่เกิดบั๊กที่ส่งผลให้อุปกรณ์ของผู้ที่เข้าชมหน้าเพจดังกล่าวติดไวรัส บั๊กดังกล่าวไม่ได้ถูกสังเกตเห็นมาเป็นเวลานาน นั่นหมายความว่า แฮกเกอร์ได้แอบใช้อุปกรณ์ของผู้ใช้งานเป็นจำนวนมากเพื่อทำการขุดเหรียญ Monero

Coinhive

Coinhive เปิดตัวในปี 2017 ในฐานะผู้ให้บริการขุดคริปโต โดยอนุญาตให้เจ้าของเว็บไซต์แทรกโค้ด JavaScript เพื่อช่วยให้พวกเขาสามารถขุดโทเค็น Monero (XMR) บนเว็บไซต์ของตนได้

แผนการดังกล่าวซึ่งเรียกว่า “In-browser Mining” เป็นรูปแบบหนึ่งของการขุด Bitcoin ที่เป็นอันตราย ในขณะที่ Coinhive ตั้งใจที่จะมอบวิธีการที่จะช่วยให้เจ้าของเว็บไซต์สามารถสร้างรายได้จากเว็บไซต์ของตนโดยไม่มีโฆษณา แต่แฮกเกอร์ก็ได้ใช้มันเพื่อแทรกมัลแวร์ Cryptojacking ลงไปในคอมพิวเตอร์ของเหยื่อ หลังจากที่ได้มีการตรวจสอบด้านกฎระเบียบมากยิ่งขึ้น ประกอบกับความสนใจของผู้ใช้งานที่ลดน้อยลง ในที่สุด Coinhive ก็ได้ปิดตัวลงในเดือนมีนาคม 2019

Palo Alto Networks

ในปี 2020 Palo Alto Networks ต้องประสบปัญหาจากการ Cryptojacking จากการที่แฮกเกอร์พยายามที่จะโจมตี Docker Images เพื่อทำการขุด XMR แฮกเกอร์ทำการส่งมัลแวร์ไปยังระบบของเหยื่อผ่าน Docker Images บนเครือข่าย Hub ของ Palo Alto Networks และสร้างรายได้ไปมากกว่า 36,000 ดอลลาร์ ผู้โจมตีประสบความสำเร็จในการทำให้ Images ติดไวรัสไปได้มากกว่า 2 ล้าน Images เนื่องจากมันเป็นเรื่องยากสำหรับผู้ใช้งานที่จะตรวจจับได้ว่ามีโค้ด Cryptojacking แฝงตัวอยู่

วิธีป้องกันตนเองจากการถูก Cryptojacking

เพื่อที่จะหลีกเลี่ยงการดาวน์โหลดซอฟต์แวร์ที่เป็นอันตราย คุณต้องการเพียงมาตรการรักษาความปลอดภัยที่เข้มงวดเท่านั้น อย่างไรก็ตาม หากต้องการที่จะป้องกันไม่ให้แฮกเกอร์ทำการ Cryptojacking อุปกรณ์ของคุณเพื่อทำการขุดคริปโต ผู้ใช้งานจะต้องมีวิธีการป้องกันอื่นๆ เพิ่มเติม

ต่อไปนี้คือมาตรการรักษาความปลอดภัยที่จะช่วยให้คุณปลอดภัยจาก Cryptojackers:

- อัพเดตซอฟต์แวร์และอุปกรณ์ของคุณอย่างสม่ำเสมอ: การอัพเดตระบบความปลอดภัยของซอฟต์แวร์ในเวอร์ชั่นใหม่ๆ อยู่เสมอจะช่วยแก้ไขช่องโหว่ที่มีอยู่ได้อย่างมีประสิทธิภาพ

- โหลดเฉพาะซอฟต์แวร์ที่มาจากแหล่งที่เชื่อถือได้เท่านั้น: ซอฟต์แวร์ที่ดาวน์โหลดมาจากแหล่งที่ไม่ถูกต้องตามกฏหมายอาจจะมาพร้อมกับมัลแวร์สำหรับขุดคริปโตเมื่อคุณทำการติดตั้งมันได้ ดังนั้น ให้ยืนยันแหล่งที่มาของซอฟต์แวร์ที่คุณดาวน์โหลดเสมอว่ามันมาจากแหล่งที่เป็นทางการ รวมไปถึงการตรวจสอบรีวิวต่างๆ ของซอฟต์แวร์ดังกล่าวด้วย

- หลีกเลี่ยงการใช้งานเว็บไซต์ที่น่าสงสัย: หลีกเลี่ยงในการใช้งานเว็บสตรีมมิ่ง, เว็บบิตทอร์เรนต์, หรือ เว็บไซต์ที่โฮสต์ซอฟต์แวร์ละเมิดลิขสิทธิ์ เว็บไซต์เหล่านี้มักจะขาดโครงสร้างพื้นฐานหรือโปรโตคอลด้านความปลอดภัยเหมือนที่คุณจะพบเห็นในได้เว็บไซต์ที่ถูกกฎหมาย

- เปิดใช้งานตัวบล็อกโฆษณาในเบราว์เซอร์ของคุณ: ใช้งานตัวบล็อกโฆษณา (Ads Blocker) เพื่อตรวจจับและบล็อกเวิร์ม (Worms) ที่อาจจะปรากฏขึ้นในป๊อปอัพ, โฆษณาที่เป็นอันตราย, หรือ เครื่องมือค้นหาที่ติดสคริปต์ Cryptojacking

- ปิดการใช้งาน JavaScript เมื่อไม่ได้ใช้งาน: เหล่า Cryptojackers นั้นชื่นชอบในการใช้ JavaScript ดังนั้น เพื่อความปลอดภัย คุณสามารถปิด JavaScript เอาไว้ได้เมื่อคุณไม่ได้ใช้งาน

- ใช้ขั้นตอนการตรวจสอบสิทธิ์ที่เข้มงวด: ลองใช้ขั้นตอนการตรวจสอบสิทธิ์ที่เข้มงวด เช่น ใช้วิธีการยืนยันตัวตนผู้ใช้งานหลายๆ วิธี ก่อนที่จะอนุญาตให้ผู้ใช้งานเข้าถึงระบบหรือเครือข่ายของคุณ วิธีนี้อาจช่วยป้องกันไม่ให้แฮกเกอร์เข้าถึงระบบของคุณได้

- เพิ่มการป้องกันให้กับระบบคลาวด์: ปกป้องระบบคลาวด์ของคุณจากการ Cryptojacking ด้วยการการเข้ารหัสข้อมูลเมื่อมีการจัดเก็บหรือย้ายไปที่อื่น, อัพเดตซอฟต์แวร์ให้ทันสมัยอยู่เสมอ และ การใช้วิธีการตรวจสอบสิทธิ์ในการใช้งานที่เข้มงวด

- ใช้ระบบ Anti-Bot เพื่อช่วยป้องกัน: ใช้ซอฟต์แวร์หรือเทคโนโลยีอื่นๆ ที่มีอยู่เพื่อตรวจจับและหยุดบอท ซึ่งผู้โจมตีอาจจะใช้เพื่อแจกจ่ายมัลแวร์ของพวกเขา ระบบ Anti-Bot มีประสิทธิภาพในการป้องกันมัลแวร์ไม่ให้เข้าถึงคอมพิวเตอร์ของคุณบนเครือข่ายได้

วิธีการตอบโต้ต่อการโจมตีด้วย Cryptojacking

หากคุณพบว่าคุณโดน Cryptojacking คุณจะต้องตอบสนองอย่างรวดเร็วโดยใช้ขั้นตอนต่างๆ ในการจัดการกับปัญหาทางไซเบอร์ ขั้นตอนเหล่านี้ได้แก่ การควบคุม การกำจัด และการฟื้นฟู

ต่อไปนี้เป็นวิธีรักษาความปลอดภัยอุปกรณ์หรือเครือข่ายของคุณเมื่อคุณสงสัยหรือระบุถึงความพยายามในการ Cryptojacking ได้

- กำจัดโค้ดที่เป็นอันตราย: ในกรณีของการโจมตีด้วย JavaScript ให้ปิดแท็บเบราว์เซอร์ที่เรียกใช้สคริปต์ที่เป็นอันตรายก่อน จากนั้น ให้อัพเดตตัวกรองเว็บ (Web Filters) ของระบบของคุณเพื่อบล็อก URL ของเว็บไซต์ที่ติดไวรัสซึ่งเป็นต้นตอของสคริปต์ที่เป็นอันตราย

- ปิดโครงสร้างพื้นฐานที่ติดไวรัส: เมื่อต้องรับมือกับการโจมตีแบบ Cloud-based Cryptojacking คุณจำเป็นที่จะต้องปิดคอนเทนเนอร์ (Containers) ที่ได้รับผลกระทบก่อนที่จะทำการรีสตาร์ท อย่างไรก็ตาม การระบุสาเหตุที่แท้จริงเพื่อป้องกันไม่ให้มันเกิดขึ้นอีกก็เป็นสิ่งสำคัญเช่นกัน

- จำกัดสิทธิ์ในการเข้าถึง: ป้องกันไม่ให้ผู้โจมตีเข้าถึงโครงสร้างพื้นฐานคลาวด์ของคุณอีกครั้งโดยการสร้างคีย์ API ใหม่ จำกัดสิทธิ์สำหรับการเข้าถึงทรัพยากรคลาวด์ที่ได้รับผลกระทบ และติดตั้งเครื่องมือสำหรับการจัดการรหัสผ่าน

- เรียนรู้และปรับปรุง: ทำความเข้าใจว่าแฮกเกอร์เข้าสู่ระบบของคุณได้อย่างไรโดยการเรียนรู้จากประสบการณ์ของคุณ เข้าร่วมหลักสูตรที่จะช่วยให้คุณระบุสัญญาณอันตรายต่างๆ ได้ เพื่อให้คุณสามารถตอบสนองได้ในทันทีในอนาคตเพื่อรักษาความปลอดภัยในกับระบบของคุณ

ปลอดภัยจากการถูก Cryptojacking

ตอนนี้ ผู้อ่านก็คงจะหายสงสัยแล้วว่า Cryptojacking คืออะไร Cryptojacking คือภัยซ่อนเร้นที่ตรวจพบได้ยาก นอกจากนี้ การโจมตีประเภทนี้ก็เริ่มเพิ่มมากขึ้นและซับซ้อนมากยิ่งขึ้น และเนื่องจากผู้ใช้งานส่วนใหญ่จะไม่สามารถสังเกตเห็นถึงการบุกรุกที่เกิดขึ้นได้จนกว่ามันจะสายเกินไป ดังนั้น การป้องกันย่อมดีกว่าการมองหาวิธีแก้ไขแน่นอน นอกเหนือจากการมองหาสัญญาณอันตรายต่างๆ บนเว็บไซต์หรือแอปแล้ว ผู้ดูแลระบบและเจ้าของอุปกรณ์ยังสามารถติดตั้งระบบป้องกันต่างๆ เพื่อช่วยลดโอกาสของการถูก Cryptojacking ได้อีกด้วย