Sandwich Attacks ใน DeFi นั้นไม่ใช่เรื่องที่แปลกใหม่แต่อย่างใด มันคือการโจมตีจากผู้ประสงค์ร้ายที่ต้องการจะทำกำไรจากค่าใช้จ่ายในการทำธุรกรรมของนักเทรดรายอื่นๆ ซึ่งเป็นรูปแบบการโจมตีที่ใช้ทรัพยากรน้อยกว่าการโจมตีด้วยมัลแวร์

การโจมตีที่เป็นอันตรายเหล่านี้เป็นสิ่งที่ทำให้เกิดความเสี่ยงต่อกระดานเทรดแบบกระจายอำนาจ ในบทความนี้ เราจะมาทำความเข้าใจเกี่ยวกับการโจมตีในลักษณะนี้ รวมถึงอธิบายบทบาทของบอทและทรัพยากรต่างๆ และเรายังจะมากล่าวถึงวิธีการที่ดีที่สุดที่จะป้องกันการโจมตีแบบแซนด์วิช (Sandwich Attacks) นี้

- ทำความรู้จักกับ DeFi ก่อนที่จะไปกันต่อ

- Sandwich Attacks และการคำนวนมูลค่าที่เกิดขึ้น

- ทำความเข้าใจอัตราการแลกเปลี่ยนและค่าความคลาดเคลื่อน

- Sandwich Attacks: เกิดอะไรขึ้นกับ PEPE และเหรียญมีมตัวอื่นๆ?

- ผลที่ตามมาหลังจาก Sandwich Attacks คืออะไร?

- Sandwich Attack มีการดำเนินการอย่างไรบ้าง?

- วิธีการป้องกันหรือลดโอกาสเกิด Sandwich Attacks

- ไม่ใช่แซนด์วิชที่ดีต่อสุขภาพนัก

- คำถามที่พบบ่อย

เข้าร่วม BeInCrypto Trading Community บน Telegram: อ่านข่าวสารที่ร้อนแรงที่สุดในแวดวงคริปโต อ่านบทความวิเคราะห์ทางเทคนิคเกี่ยวกับเหรียญต่างๆ และสอบถามข้อมูลต่างๆ ที่คุณต้องการจากนักเทรดมืออาชีพ!

ทำความรู้จักกับ DeFi ก่อนที่จะไปกันต่อ

ก่อนที่เราจะไปเจาะลึกเรื่องการโจมตีแบบแซนด์วิช (Sandwich Attacks) เราควรจะมาทำความเข้าในในเรื่องพื้นฐานของระบบนิเวศ DeFi มาตรฐานเสียก่อน

DeFi หรือ Decentralized Finance (ระบบการเงินแบบกระจายอำนาจ) คือสิ่งที่ช่วยยกระดับบริการทางการเงินไปสู่ระดับใหม่ DeFi ขับเคลื่อนโดยสัญญาอัจฉริยะและเทคโนโลยีบล็อกเชน และลดการพึ่งพาตัวกลาง (เช่น สถาบันทางการเงิน) ลง อย่างไรก็ตาม มันก็ยังมีจุดให้โจมตีอยู่ เมื่อมันยังมีโค้ดอยู่ มันก็มีโอกาสที่จะถูกโจมตีด้วยกลอุบายบางอย่างได้ โดยเฉพาะอย่างยิ่ง เมื่อ Boilerplate (ส่วนหนึ่งของโค้ดที่มีรูปแบบที่เกิดขึ้นซ้ำๆ และคล้ายคลึงกัน) ไม่ได้รับการตรวจสอบอย่างเหมาะสม

และในโลกของ DeFi นั้น กระดานเทรดแบบกระจายอำนาจ (DEXs) นั้นกลายเป็นศูนย์กลางของการโจมตีเหล่านี้ Sandwich Attacks จะใช้ช่องโหว่จากแง่มุมที่หลากหลายของกระดานเทรดแบบกระจายอำนาจ ซึ่งรวมถึง อัตราความคลาดเคลื่อน, กลุ่มสภาพคล่อง, โค้ดของสัญญาอัจฉริยะ, และอื่นๆ อีกมากมาย เพื่อเริ่มการโจมตีแบบ Front-Running (การทำธุรกรรมตัดหน้าจากพื้นฐานของข้อมูลที่ล่วงรู้มาก่อน)

ศัพท์ DeFi ที่จะช่วยให้คุณเข้าใจ Sandwich Attacks ได้ดียิ่งขึ้น

นี่คือคำศัพท์พร้อมคำอธิบายสั้นๆ ที่จะช่วยให้คุณทำความเข้าใจได้ง่ายยิ่งขึ้น:

- Smart Contracts: ชิ้นส่วนของโค้ดที่ทำหน้าที่เป็นสัญญาที่ดำเนินการด้วยตัวเอง สัญญาเหล่านี้มาพร้อมกับการบังคับใช้กับเงื่อนไขที่เฉพาะเจาะจงและค่อนข้างเป็นที่นิยมใน DeFi

- Decentralized Exchanges (DEXs): กระดานเทรดที่ขับเคลื่อนด้วยสัญญาอัจฉริยะซึ่งรองรับการซื้อขายแบบ Peer-to-Peer และการทำธุรกรรมโดยตรงโดยไม่จำเป็นต้องมีตัวกลางแบบรวมศูนย์

- Liquidity Pools: พูลของโทเค็นที่ใช้สัญญาอัจฉริยะเพื่อให้สภาพคล่องแก่ตลาดที่เฉพาะเจาะจง DEX จะพึ่งพากลุ่มสภาพคล่องนี้ในการเปิดให้ทำการสวอปโทเค็น และควบคุมการตรวจสอบราคา ซึ่งความเคลื่อนไหวในกลุ่มสภาพคล่องนี้จะถูกดูแลโดยผู้ดูแลสภาพคล่องอัตโนมัติ หรือ AMMs

- Slippage: ส่วนต่างของราคาที่เกิดขึ้นระหว่างการเทรดที่คาดไว้กับการเทรดจริง สภาพคล่องในตลาดที่ลดลงอาจจะทำให้เกิดอัตราความคลาดเคลื่อน (Slippage) สูงขึ้น บน DEX นักเทรดต้องกำหนด Slippage Tolerance (ค่าความคลาดเคลื่อนที่สามารถยอมรับได้) ของราคาไว้ล่วงหน้าเพื่อช่วยให้การเทรดมีความปลอดภัยยิ่งมากขึ้น

- Front-Running: ในโลก DeFi, Front-Running ก็เปรียบเสมือนการได้รับรู้ข้อมูลล่วงหน้าเพื่อทำการเทรด ผู้ที่ทำการโจมตีแบบแซนด์วิชจะใช้วิธีการนี้โดยดักจับข้อมูลเกี่ยวกับคำสั่งที่กำลังรอการดำเนินการ, MEVs, หรือแง่มุมอื่นๆ เพื่อทำการควบคุมคำสั่งการซื้อขายและทำกำไรในระหว่างนั้น

คำศัพท์แต่ละคำที่กล่าวมานี้ต่างก็มีบทบาทในเรื่อง Sandwich Attacks ตอนนี้ เราไปดูกันดีกว่าว่าพวกมันจะมีบทบาทอย่างไร

วิธีการของ Sandwich attacks

Sandwich Attack คือ การโจมตีที่ผู้โจมตีทำการ “ประกบ” (Sandwich) การซื้อขาย (ของนักเทรด) โดยการใช้ธุรกรรม 2 รายการแยกกัน เพื่อช่วยให้เข้าใจได้ดียิ่งขึ้น ก่อนอื่น เราจะมาวิเคราะห์วิธีการดำเนินการของผู้ดูแลสภาพคล่องอัตโนมัติหรือ AMMs กันก่อน

ตัวอย่างของ David-Roger

AMMs คือรากฐานของ DEX สมมติว่า David พยายามที่จะสวอปหรือทำการซื้อขายคริปโตหนึ่งเป็นอีกคริปโตหนึ่งแต่ขาดสภาพคล่อง ในกรณีนั้น คำสั่งอาจจะใช้เวลาซักพักในการดำเนินการ David สามารถพึ่งพา AMM ที่จะช่วยเชื่อมต่อเขาเข้ากับกลุ่มสภาพคล่องของคู่เงินที่เกี่ยวข้อง (คู่คริปโตที่เขากำลังมองหา) ราคาในการซื้อขายหรือการแปลงที่เทียบเท่ากันนั้นจะขึ้นอยู่กับวิธีที่ AMM ประเมินอัตราส่วนของสินทรัพย์ที่เกี่ยวข้องและสภาพคล่องที่มีอยู่

ตัวอย่างการโจมตี

ใน Sandwich Attack ผู้โจมตี (ก็คือ Roger) จะจับตามอง David เอาไว้ และพยายามจะ Front-Run (การฉวยโอกาสเปิดคำสั่งการซื้อขายของตนเองก่อนที่จะทำรายการของคำสั่งการซื้อขายที่ได้รับมา) การทำธุรกรรมของ David เพื่อทำกำไร มาดูว่าเขาทำอย่างไร

Roger จะทำการเทรด 2 ครั้ง: หนึ่งครั้งก่อนหน้าการทำธุรกรรมของ David และอีกหนึ่งครั้งหลังจากนั้น ดังนั้น มันจึงได้ชื่อว่า Sandwich Attack (การโจมตีแบบแซนด์วิช — เปรียบเสมือนการประกบข้างเป็นแซนด์วิช)

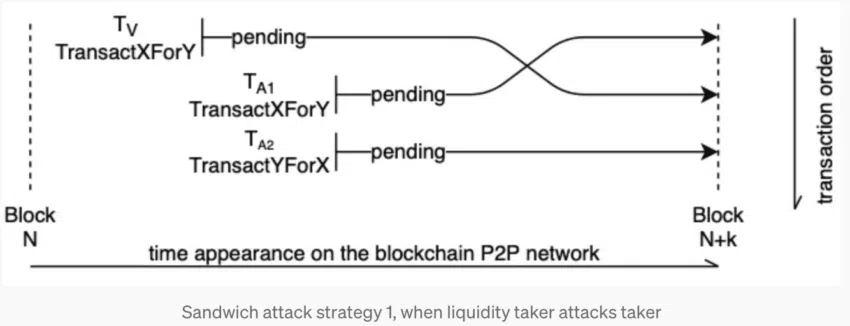

ในการเทรดครั้งแรก Roger จะซื้อคริปโตจำนวนมากที่ David วางแผนว่าจะทำการเทรดหรือซื้อด้วยการสวอป ตามภาพด้านบน คำสั่งของ Roger คือ TA1 โดยพยายามจะ Front-Run คำสั่ง Tv ของ David

สิ่งนี้จะเป็นการผลักดันราคาของคริปโตให้สูงขึ้น (เนื่องจากแรงซื้อที่เพิ่มขึ้น) และ AMM จะประมวลผลธุรกรรมของ David ในราคาที่สูงขึ้น — เนื่องจากเกิดการเปลี่ยนแปลงอัตราส่วนของสินทรัพย์ภายในพูลอย่างกะทันหัน ซึ่งหมายความว่า David จะได้รับทรัพย์สินน้อยกว่าที่ควรจะเป็นเนื่องจากราคาที่ถูกผลักดันให้สูงขึ้น

และ Roger จะได้ซื้อสินทรัพย์ในราคาที่ถูกกว่าแล้วและผลักดันราคาให้สูงขึ้นแบบปลอมๆ

เมื่อสำเร็จแล้ว Roger จะสร้างธุรกรรมที่ฝั่งขายหรือ TA2 เพื่อขายสินทรัพย์ที่เขาได้ซื้อมาก่อนหน้านี้ ด้วยราคาของสินทรัพย์ที่ขยับสูงขึ้นเนื่องจากคำสั่งซื้อของ Roger และการสวอปหรือการเทรดของ David การขายสินทรัพย์ออกไปในตอนนี้จะทำกำไรให้กับ Roger ด้วยเหตุนี้ Roger จึงทำกำไรได้จากค่าใช้จ่ายของเดวิด

ตอนนี้ เพื่อให้สามารถเข้าใจได้ดียิ่งขึ้น เรามาสมมุติสถานการณ์ด้วยการใช้สินทรัพย์และตัวเลขจริงกันดีกว่า

Sandwich Attacks และการคำนวนมูลค่าที่เกิดขึ้น

ตอนนี้ เรามาทบทวนตัวอย่างของ David-Roger ด้วยสินทรัพย์จริงกัน สมมติว่า David ต้องการสวอป 100 ETH ด้วย 2,000 DAI ต่อ 1 ETH บน DEX ด้วยการใช้ AMM และพูล ETH-DAI ของ DEX นั่นหมายความว่าสำหรับการสวอป 200,000 DAI David จะต้องได้รับ 100 ETH ซึ่งเป็นสถานการณ์ที่ควรจะเกิดขึ้น

David ส่งคำขอการทำธุรกรรม ซึ่งจะถูกส่งไปยัง Public Mempool (เนื่องจากบล็อกเชนมีความโปร่งใส) — ซึ่งเป็นศูนย์กลางการจัดเก็บข้อมูลสำหรับการทำธุรกรรมที่รอดำเนินการ Roger ได้ทำการตรวจสอบ Mempool แล้วเพื่อหาโอกาสในการ Front-Running เขาสังเกตเห็นธุรกรรมขนาดใหญ่ของ David และกระบวนการโจมตีก็จะเริ่มต้นขึ้น

Roger ส่งคำสั่งซื้อ ETH ทันที 100 ETH ด้วย 2,000 DAI ต่อ 1 ETH เหมือนกับ David หรือสูงกว่า

เขายังเสนอค่าแก๊สที่สูงกว่าเพื่อใช้ประโยชน์จาก MEV และแซงหน้าการทำธุรกรรมของ David ซึ่งหมายถึงการ Front-Running ธุรกรรมของ David ที่รอการดำเนินการอยู่

เหตุการณ์นี้ทำให้ราคาของ ETH สูงขึ้นเป็น 2,100 DAI ต่อ ETH ดังนั้น เมื่อราคาของ ETH สูงเกินจริงเนื่องจากแรงซื้ออย่างกะทันหัน อัตราแลกเปลี่ยนที่ David ได้รับจากการสวอป 100 ETH เป็น DAI จึงน้อยกว่าที่เขาคาดไว้

เนื่องจาก David วางแผนที่จะสวอป ETH ด้วย 200,000 DAI ตอนนี้ เขาจะได้รับเพียง 95 ETH (โดยประมาณ) เท่านั้น อย่างไรก็ตาม คำสั่งซื้อของ David จะไปเพิ่มราคาของ ETH อีกครั้ง ซึ่งเป็นผลดีต่อ Roger

เมื่อการทำธุรกรรม (ที่ขาดทุน) ของ David เสร็จสิ้น Roger จะวางคำสั่งขาย (Back-Running Transaction) เพื่อขาย 100 ETH ทั้งหมดที่เขาซื้อมาในราคาที่สูงเกินจริงที่ 2,100 DAI ต่อ ETH หรือสูงกว่านั้น ด้วยวิธีนี้ เขาสามารถทำกำไรได้มากถึง 100 DAI ต่อ ETH เลยทีเดียว

ทำความเข้าใจอัตราการแลกเปลี่ยนและค่าความคลาดเคลื่อน

ตอนนี้ คุณอาจจะกำลังสับสนว่า: ทำไม David ถึงได้รับอัตราแลกเปลี่ยนที่แย่กว่า ในขณะที่เมื่อ Roger ขาย 100 ETH ของเขา เขากลับได้รับอัตรา 2100 DAI ต่อ ETH หรือมากกว่านั้น? เราจะชี้แจงให้ฟังดังนี้

เมื่อตอนที่ Roger วางคำสั่งซื้อ และผลักดันราคาของ ETH ขึ้นไปเป็นที่ 2,100 DAI ต่อ ETH AMM จำเป็นต้องปรับสมดุลของอัตราแลกเปลี่ยนเพื่อรักษาสภาพคล่องเอาไว้ เนื่องจากคำสั่งซื้อได้ใช้สภาพคล่องส่วนหนึ่งของพูลไป

นั่นคือเหตุผลที่ว่าทำไม David ถึงได้รับอัตราแลกเปลี่ยนที่ไม่ค่อยดี นั่นก็เพราะ AMM จะปรับเปลี่ยน (อัตราแลกเปลี่ยน) อย่างรวดเร็วเมื่อคำสั่งของ Roger แซงหน้า David และถูกดำเนินการไปก่อน

อย่างไรก็ตาม เมื่อ Roger ปิดการโจมตีด้วยคำสั่งขาย 100 ETH เขาจะเพิ่มสภาพคล่องให้กับกลุ่ม ทำให้อัตราแลกเปลี่ยนมีความเสถียร และทำให้เขาได้รับอัตราการแลกเปลี่ยน ETH เป็น DAI ที่ดีที่สุด (เช่น 2100 DAI ต่อ ETH) อีกอย่าง คำสั่งซื้อของ David (ซึ่งเริ่มต้นขึ้นก่อนคำสั่งขายหรือคำสั่ง Back-Runing ของ Roger) จะทำให้ราคาของ ETH สูงขึ้น ทำให้การขายทำกำไรให้กับ Roger ได้

นอกจากนี้ ผู้โจมตีแบบแซนวิชเช่น Roger ดำเนินธุรกรรมแบบประกบเหล่านี้ด้วยความเร็วที่บิดเบี้ยวผ่านบอทและเครื่องมือที่ซับซ้อนก่อนที่ AMM จะปรับอัตราแลกเปลี่ยนให้เป็นปกติ สิ่งที่คล้ายกันเกิดขึ้นกับฝูง memecoins ล่าสุด เช่น PEPE, CHAD, WOJAK และอีกมากมาย ให้เราเจาะลึกลงไปในนี้

นอกจากนี้ ผู้โจมตีเช่น Roger จะทำธุรกรรมเหล่านี้ด้วยความรวดเร็วอย่างมากผ่านบอทและเครื่องมือที่ซับซ้อนก่อนที่ AMM จะปรับอัตราแลกเปลี่ยนให้เป็นปกติ คล้ายๆ กับสิ่งที่เกิดขึ้นกับเหล่า Memecoins เมื่อไม่นานมานี้ เช่น PEPE, CHAD, WOJAK และอื่นๆ อีกมากมาย เรามาเจาะลึกในเรื่องนี้กัน

Sandwich Attacks: เกิดอะไรขึ้นกับ PEPE และเหรียญมีมตัวอื่นๆ?

PEPE โทเค็นมีมสุดร้อนแรงที่ได้รับแรงบันดาลใจมาจากมีม Pepe the Frog ตั้งแต่ช่วงกลางเดือนเมษายน 2023 PEPE ได้กลายเป็นศูนย์รวมของ Sandwich Attacks, MEV Bots, และการโจมตีแบบ Front-Running อื่นๆ อีกมากมาย

แต่ทำไมจึงเป็นเช่นนั้น?

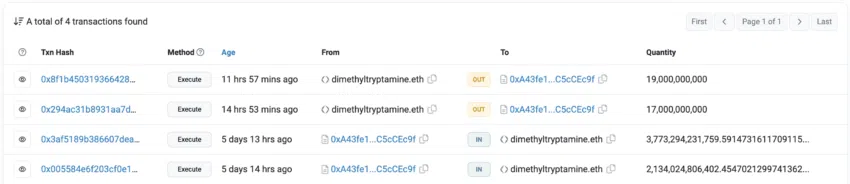

ในตอนแรก เครือข่ายของโทเค็น Pepe ไม่ได้เต็มไปด้วยสภาพคล่อง ผู้คนแทบจะไม่รู้เกี่ยวกับเรื่องนี้ อย่างไรก็ตาม สิ่งต่างๆ ก็เริ่มเปลี่ยนไปเมื่อเกิดทวีตด้านล่าง ซึ่งเป็นการกล่าวถึง Address ที่ชื่อ dimethyltryptamine.eth (Milady) ที่มี PEPE มูลค่า 250 ดอลลาร์ซึ่งได้พุ่งขึ้นไปเป็น 1.5 ล้านดอลลาร์

แต่ Address ดังกล่าวก็ไม่ได้ทำอะไรมากนัก ที่ทำก็เพียงแค่สวอป PEPE 5.9 ล้านล้านโทเค็น ด้วย 0.125 ETH เท่านั้น และเนื่องจากเหรียญมีมนั้นถูกขับเคลื่อนโดยกระแส ราคาของโทเค็น PEPE ที่เริ่มเพิ่มขึ้นก็ทำให้มูลค่าที่อยู่ในกระเป๋าสูงขึ้น ซึ่งเป็นเพราะมีคนที่อยู่เบื้องหลังเข้ามาร่วมวงด้วย

ในขณะที่ราคาของ PEPE เริ่มพุ่งสูงขึ้น Address ที่มีชื่อว่า — jaredfromsubway.eth — เริ่มใช้ MEV Bots เพื่อ Front-Run ธุรกรรมการซื้อ PEPE บนเครือข่าย และด้วย Sandwich Attack ที่เราได้อธิบายไปก่อนหน้านี้ การ Front-Running อย่างต่อเนื่องนี้ทำให้ราคาของ PEPE ถีบตัวสูงขึ้น

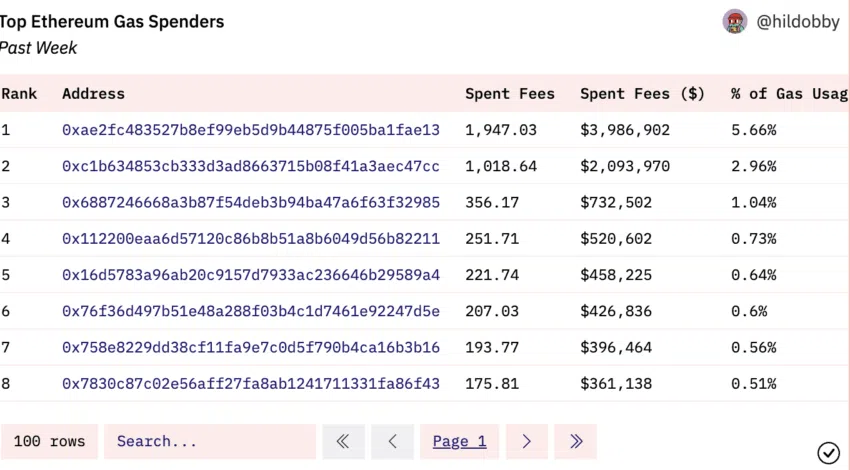

ข้อมูลการจ่ายค่าแก๊สจาก Dune Analytics แสดงให้เห็นถึง Address ที่จ่ายค่าแก๊สมากที่สุดในช่วงสัปดาห์ที่ผ่านมา โดย Address ดังกล่าวมีส่วนเกือบ 5.7% ของค่าแก๊สทั้งหมดต่อสัปดาห์ เนื่องจากการ Front-Running ****เป็นสิ่งที่ผลักดันราคาของสินทรัพย์ให้สูงขึ้น บทบาทของ Sandwich Attack ที่ใช้ MEV Bots ช่วยในการผลักดันมูลค่าใน Address ของ dimethyltryptamine.eth ให้สูงขึ้นนั้นก็เป็นสิ่งที่ไม่สามารถปฏิเสธได้

Sandwich Bots และราคาที่พุ่งสูงขึ้นของ PEPE และ CHAD

บทบาทในการผลักดันราคาของ Sandwich Bots นั้นไม่ได้จำกัดอยู่เฉพาะกับโทเค็น PEPE เท่านั้น อีกโปรเจกต์หนึ่งก็คือ Chad Coin (CHAD) ซึ่งมีราคาเพิ่มขึ้นมากกว่า 51% วันต่อวัน (ข้อมูลในขณะที่เขียนบทความ) โดยมี Sandwich Bots ที่ช่วยผลักดันราคาให้เพิ่มสูงขึ้น สำหรับข้อมูลที่เฉพาะเจาะจงนั้น Address ที่ชื่อว่า jaredfromsubway.eth ได้ใช้เงินกว่า 1.28 ล้านดอลลาร์เป็นค่าใช้จ่ายหรือค่าธรรมเนียมในการทำธุรกรรมในช่วง 24 ชั่วโมงเพื่อ Front-Run ผู้ที่ให้ความสนใจใน PEPE และ CHAD โดยที่ไม่มีความรู้

Sandwich Attacks ที่เริ่มโดย jaredfromsubway.eth อาจจะสร้างผลกำไรรวมกว่า 1.4 ล้านดอลลาร์ในวันที่ 18 เมษายน 2023 เพียงวันเดียว — ซึ่งเป็นผลกำไรที่มาจากค่าใช้จ่ายของนักเทรดที่ต้องจ่ายเงินซื้อ PEPE และ CHAD ในราคาที่สูงขึ้น

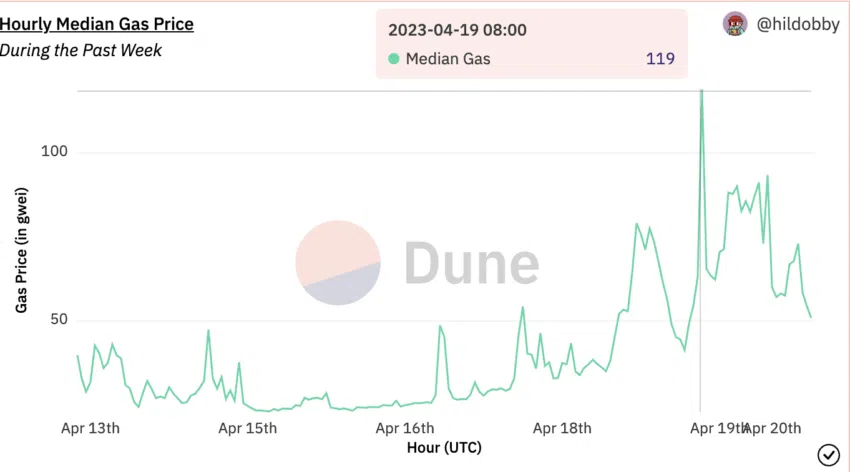

กิจกรรมของ Sandwich Bots เหล่านี้พุ่งสูงสุดในวันที่ 19 เมษายน 2022 เมื่อค่าแก๊สโดยเฉลี่ยต่อชั่วโมง ณ จุดหนึ่งพุ่งขึ้นเป็น 119 Gwei

นักวิจารณ์บนทวิตเตอร์ที่มีประสบการณ์ได้แนะนำให้ใช้ MEV Blockers เพื่อช่วยป้องกัน Sandwich Attacks

มีสถานการณ์ในรูปแบบอื่นๆ สำหรับ Sandwich Attacks หรือไม่?

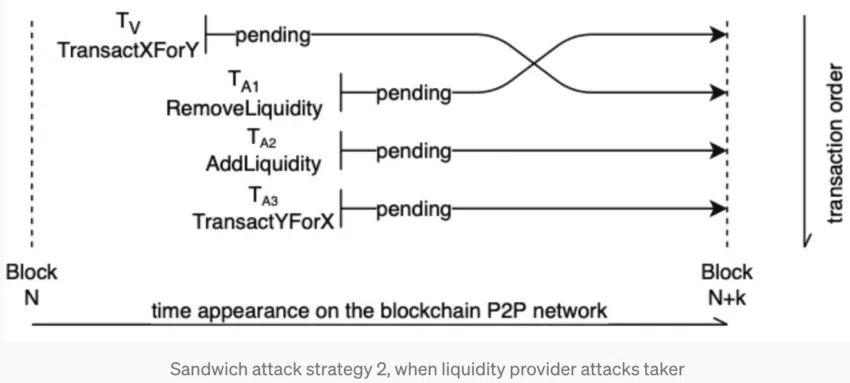

ในขณะที่การ Front-Running และ Back-Running ธุรกรรมเป็นส่วนหนึ่งของ Sandwich Attacks มันก็อาจจะมีสถานการณ์อื่นๆ เกิดขึ้นได้เช่นกัน ในบางครั้ง ผู้โจมตีก็ไม่ได้จะใช้การ Front-Run ธุรกรรมด้วยการจ่ายค่าธรรมเนียมที่สูงเสมอไป บางครั้ง พวกเขาจะทำการลบสภาพคล่องออกจากกลุ่มสภาพคล่อง (Liquidity Pool) ก่อนที่ธุรกรรมของเหยื่อจะดำเนินไป

เหตุการณ์ที่เกิดขึ้นนี้จะทำให้เหยื่อซื้อในราคาที่สูงขึ้น ซึ่งสุดท้ายก็จะเป็นการผลักดันราคาให้สูงขึ้น จากนั้น ฝ่ายตรงข้ามหรือผู้โจมตีจะทำการเติมสภาพคล่องอีกครั้ง ซึ่งจะผลักดันราคาให้สูงขึ้นไปอีก เมื่อเสร็จเรียบร้อยแล้ว อีกธุรกรรมซึ่งเป็นการทำธุรกรรมตรงกันข้ามกับธุรกรรมของเหยื่อ หรือ Back-Running ธุรกรรม จะเริ่มขายหรือชอร์ตสินทรัพย์ในราคาที่สูงขึ้น ซึ่งช่วยให้ผู้โจมตีทำกำไรได้ในกระบวนการดังกล่าว

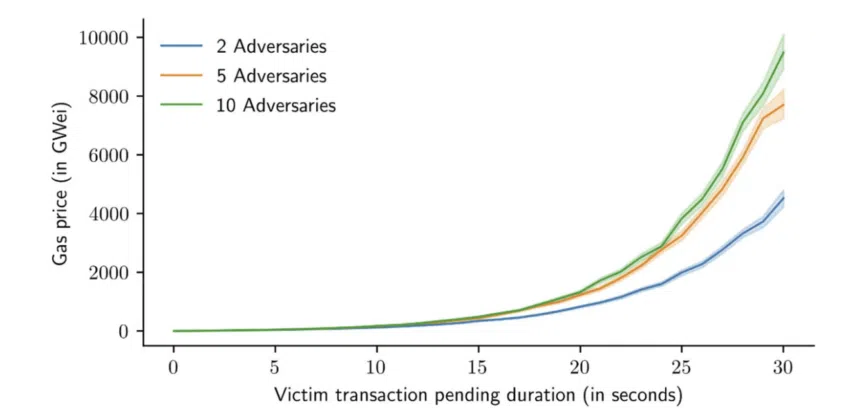

และสุดท้าย มันอาจจะมีสถานการณ์อื่นๆ ที่มีผู้โจมตีหลายรายอยู่เบื้องหลังเหยื่อหรือธุรกรรมที่มีมูลค่าสูงที่เป็นรายเดียวกัน สถานการณ์การซื้อขายแบบเอารัดเอาเปรียบนี้จะลดความสามารถในการทำกำไรของ Sandwich Attack การทำธุรกรรมของเหยื่อจะใช้เวลานานกว่าปกติ แต่ความสามารถในการทำกำไรที่คาดหวังไว้ก็จะลดลงเช่นกัน

ผลที่ตามมาหลังจาก Sandwich Attacks คืออะไร?

Sandwich Attack สามารถเป็นอันตรายต่อนักเทรดและกระดานเทรด DeFi ได้ในทุกๆ แง่มุม และนี่คือผลกระทบที่ชัดเจนที่สุดบางส่วน:

สำหรับนักเทรด:

- มีโอกาสสูงที่จะสูญเสียเงินไปกับอัตราแลกเปลี่ยนที่ผันผวนระหว่างสินทรัพย์

- นักเทรดเข้าสู่ระบบนิเวศ DeFi น้อยลง ซึ่งเป็นการลดกิจกรรมและสภาพคล่องของระบบนิเวศ

สำหรับระบบนิเวศ DeFi:

- สูญเสียความไว้วางใจและมีการใช้งานลดลง

- สร้างชื่อเสียงที่ไม่ดีสำหรับระบบนิเวศ DeFi ทำให้เงินทุนไหลเข้ามาน้อยลง

- การถูกโจมตีบ่อยครั้งจะดึงดูดสายตาด้านลบจากกฏระเบียบได้

Sandwich Attack มีการดำเนินการอย่างไรบ้าง?

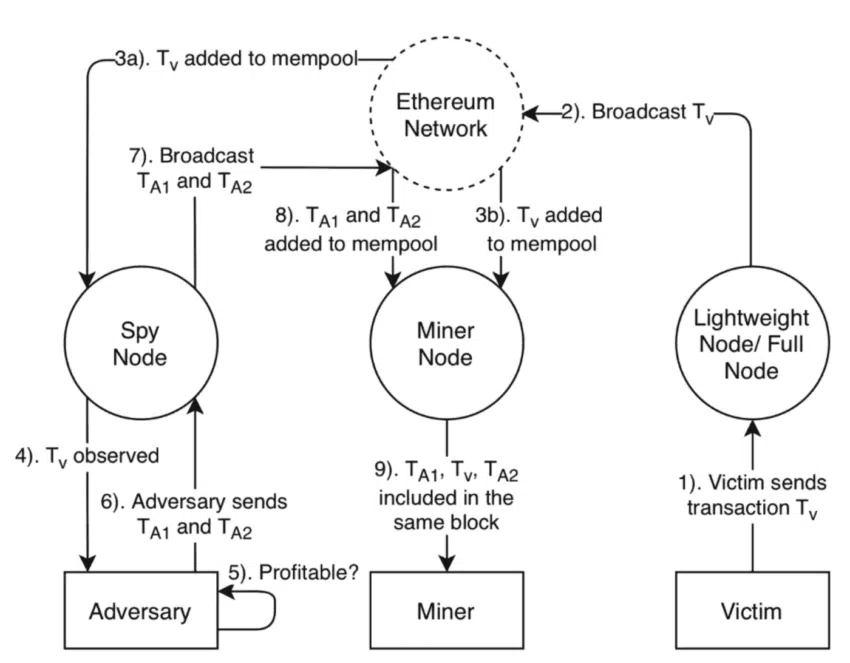

ก่อนที่เราจะวางแผนในการหยุดการโจมตีเหล่านี้ เราจำเป็นที่จะต้องรู้ว่ามันทำงานอย่างไร ตัวอย่างที่เราได้พูดถึงไปนั้นเป็นเพียงการบอกคร่าวๆ ว่าเกิดอะไรขึ้น และต่อไปนี้คือขั้นตอนทั้งหมดของการโจมตีนี้:

บทบาทของบอท (Bots)

ผู้โจมตีจะพึ่งพาบอทในการสแกน Mempool เพื่อมองหาธุรกรรมที่รอการดำเนินการ พวกเขามักจะมองหาการสวอปหรือการเทรดที่มีมูลค่าสูง เมื่อพวกเขาระบุเป้าหมายได้ (ธุรกรรมที่รอการดำเนินการ) พวกเขาใช้อัลกอริธึมการเทรดความเร็วสูงเพื่อทำการ Front-Run ธุรกรรมเป้าหมายและ Back-Run คำสั่งขายเพื่อใช้ช่องโหว่จากความไม่สมดุลของตลาดหรือกลุ่มสภาพคล่องที่เกิดจากคำสั่งซื้อของพวกเขา ผู้ซื้อที่ทำการ Front-Running PEPE และ CHAD คือตัวอย่างรายล่าสุดของการนำ MEV หรือ Sandwich Bot มาใช้งาน

ผู้โจมตีเหล่านี้มักจะใช้อินเทอร์เน็ตความเร็วสูงและโครงสร้างพื้นฐานที่มี Latency ต่ำเพื่อให้สามารถดำเนินการซื้อขายได้รวดเร็วยิ่งขึ้น

ธุรกรรมแบบไหนที่ดูเปราะบาง และ ทำไมถึงเป็นเช่นนั้น?

ผู้โจมตีมักจะจับตามองธุรกรรมที่มีมูลค่าสูง ซึ่งมีเหตุผลที่พวกเขามักจะเลือกตัวเลือกนี้ แต่ก่อนอื่น เราต้องทำความเข้าใจอย่างรวดเร็วก่อนว่า กลุ่มสภาพคล่องที่ขับเคลื่อนโดย AMM และอัลกอริทึมการกำหนดราคาทำงานอย่างไร

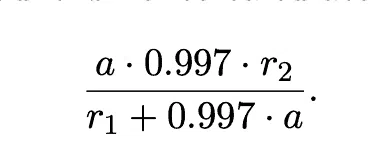

กลุ่มสภาพคล่องจะมีทุนสำรองโดยเฉพาะ โดยจะสมมุติว่าเป็น r1 และ r2 ซึ่งเป็นทุนสำรองสำหรับ ETH และ DAI สมมติว่าค่าธรรมเนียมหรือค่าใช้จ่ายในการทำธุรกรรมคือ 0.3% ของสินทรัพย์ที่ส่งเข้าไป ซึ่งก็คือ DAI ในกรณีของการเทรดของ David และ ‘a’ คือจำนวนสินทรัพย์ที่จะสวอปออกมา — จำนวนสินทรัพย์ที่ได้รับจากการสวอปจะถูกกำหนดด้วยสูตรด้านล่างนี้

เนื่องจากสินทรัพย์ที่ส่งกลับคืนเป็นฟังก์ชั่นของ r1 และ r2 จำนวนของสินทรัพย์ที่อาจจะได้รับจึงอาจเปลี่ยนแปลงได้ระหว่างการลงนามในธุรกรรมและการดำเนินการต่อธุรกรรม นี่คือความแตกต่างของเวลาที่ผู้โจมตีจะต้องทำธุรกรรม Front-Run และ Back-Run โดยเปลี่ยนค่าของ r1 และ r2 ให้เป็นประโยชน์ต่อพวกเขา

สภาพคล่องคือกุญแจสำคัญ

สูตรที่เราเห็นนั้นจะสอดคล้องกับสูตรคงที่ของ AMM ซึ่งจะคอยสร้างสมดุลระหว่าง r1 และ r2 อยู่เสมอ ซึ่งค่า Slippage และอัตราแลกเปลี่ยนจะเปลี่ยนแปลงไปตามนั้น คำสั่งซื้อ(หรือคำสั่งขาย)จำนวนมากจะทำให้อัตราส่วน r1 และ r2 เกิดความไม่สมดุล ทำให้อัลกอริทึม AMM ปรับอัตราค่าสวอปเพื่อชดเชยในส่วนนั้น ซึ่งก็คือสิ่งที่ผู้โจมตีต้องการเพื่อการทำกำไร

ส่วนใหญ่ ผู้โจมตีจะมองหาธุรกรรมที่มีมูลค่าสูงและทำซ้ำรายการดังกล่าวด้วยค่าแก๊สที่สูงกว่า และจากการที่นักขุดต้องการรางวัลมากยิ่งขึ้นโดยให้ธุรกรรมที่มีค่าแก๊สสูงผ่านไปก่อน ธุรกรรมที่ถูกประกบดั่งเช่นของเหยื่อก็อาจจะเกิดความสูญเสียได้ ผู้ที่โจมตีก็จะลงเอยด้วยการซื้อทรัพย์สินได้ในราคาที่ต่ำกว่า (ซึ่งเป็นสิ่งที่เหยื่อตั้งใจไว้แต่ทำได้ช้ากว่า) และขายมันไปในราคาที่สูงกว่า

ผู้โจมตีใช้เทคนิคแบบใด?

ต่อไปนี้คือวิธีที่ผู้โจมตีแบบแซนด์วิชทำให้เกิดอัตราความคลาดเคลื่อนที่ไม่คาดคิดและเกิดอัตราแลกเปลี่ยนที่เลวร้ายที่สุดสำหรับผู้ที่ตกเป็นเหยื่อ:

- ผู้โจมตีสร้างธุรกรรมหลายรายการ — ซึ่งคล้ายกับธุรกรรมของเหยื่อ — โดยการจ่ายค่าแก๊สที่สูงกว่า

- พวกเขาใช้บอทเพื่อตรวจสอบ Mempool (เหมือนที่ได้กล่าวไว้ก่อนหน้านี้)

- พวกเขาใช้การผสมผสานของ Market และ Limit Order เพื่อสร้างอัตราความคลาดเคลื่อน(ของราคา)ที่ คาดไม่ถึงเพื่อสร้างประโยชน์ให้กับการเทรดของพวกเขา

- พวกเขายังจะมีการใช้ Flash Loans เพื่อกู้ยืมเงินทุนเพื่อสำรองเงินแก่สภาพคล่องและควบคุมการเทรด

วิธีการป้องกันหรือลดโอกาสเกิด Sandwich Attacks

ต่อไปนี้คือข้อมูลเชิงลึกบางส่วนที่จะช่วยให้คุณหลีกเลี่ยงการถูกโจมตีแบบ Sandwich Attacks ได้:

- ในฐานะนักเทรด คุณควรหลีกเลี่ยงการทำธุรกรรมที่มีมูลค่าสูงในช่วงเวลาเร่งด่วน โดยเฉพาะอย่างยิ่งเมื่อตลาดมีความผันผวนสูง

- นักเทรดควรใช้เครื่องมือตรวจจับและป้องกัน Slippage (ความคลาดเคลื่อน) ตลอดเวลา เพราะถึงแม้ว่าธุรกรรมจะไม่ผ่านเนื่องจากการป้องกันความคลาดเคลื่อน — ซึ่งช่วยให้นักเทรดปลอดภัย — ค่าแก๊สหรือค่าใช้จ่ายในการทำธุรกรรมก็ยังคงต้องจ่ายอยู่ดี

- นักเทรดควรที่จะตรวจสอบการทำธุรกรรมในทุกๆ ส่วนอีกครั้ง รวมถึงค่าแก๊ส, อัตราแลกเปลี่ยน, และจำนวนเงินก่อนที่จะทำการเทรด

- นักเทรดจะต้องไม่ใช้เครือข่ายที่ไม่ปลอดภัยในขณะที่โต้ตอบกับกลุ่มสภาพคล่อง

- แพลตฟอร์ม DeFi ต่างๆ กำลังทำการผสานรวมระบบการต่อต้าน Front Running เช่น Flash Bot Transactions เพื่อเชื่อมต่อผู้ซื้อขายเข้ากับเครื่องมือตรวจสอบที่เชื่อถือได้โดยตรงเพื่อช่วยให้ธุรกรรมผ่านไปได้เร็วยิ่งขึ้น

- กลุ่มสภาพคล่องต่างๆ ก็กำลังสำรวจโซลูชั่นใหม่ๆ ในการป้องกัน MEV ซึ่งจะเป็นการป้องกันคอนเซปต์ในการส่งและตรวจสอบความถูกต้องของธุรกรรมที่จ่ายค่าแก๊สที่สูงขึ้น

กลุ่มสภาพคล่องบางกลุ่มก็มีการเสนอเรื่องการ “แยกคำสั่งการซื้อขาย” เพื่อเป็นมาตรฐานในการลดโอกาสของการโจมตี เนื่องจากการแยกคำสั่งการซื้อขายออกจะเป็นการลดโอกาสการถูกโจมตีแบบแซนด์วิชต่อธุรกรรมที่มีมูลค่าสูง

ไม่ใช่แซนด์วิชที่ดีต่อสุขภาพนัก

ไม่ใช่แซนด์วิชทุกชิ้นที่จะมีรสชาติที่น่าจดจำ อัลกอริทึมการกำหนดราคาที่สร้างสมดุลอยู่ตลอดเวลา (โดยสัญญาอัจฉริยะ), อัตราความคลาดเคลื่อนที่ไม่คาดคิดของ DEX, และการที่สามารถมองเห็นธุรกรรมที่รอดำเนินการอยู่ ล้วนมีส่วนที่ทำให้ภัยคุกคามจาก Sandwich Attacks เกิดขึ้นได้และแพร่หลาย นักเทรดทุกคนควรจะปฏิบัติตามแนวทางการซื้อขายและการรักษาความปลอดภัยที่ระบุไว้ในบทความนี้ เพื่อที่จะช่วยก่อให้เกิดการป้องกันที่ดีที่สุดเท่าที่จะเป็นไปได้และช่วยให้เกิดความปลอดภัยในขณะที่คุณโต้ตอบกับระบบนิเวศ DeFi อีกด้วย